- 上版日期:2014-05-01

美國國土安全部所屬的電腦緊急應變中心(US-CERT)警告電腦使用者,微軟瀏覽器IE(Internet Explorer)被發現零時差弱點攻擊,建議在微軟推出更新程式之前,請暫時不要用IE,改用其他瀏覽器。或者您可以依照本文的建議措施,做好緊急防護。

漏洞說明

微軟瀏覽器IE被發現零時差弱點,在存取已刪除或錯置的記憶體內容時,可破壞(或修改)記憶體內容以置入攻擊者之惡意程式碼。攻擊者可利用釣魚郵件或社交工程誘使使用者瀏覽帶有惡意攻擊的網頁,導致攻擊者有可能以使用者的權限執行任意程式碼。目前已知有駭客組織針對此漏洞發動名為” 秘狐行動Operation Clandestine Fox”的攻擊行為。請IE使用者對於來路不明信件的網頁連結提高警覺。

影響平台

微軟瀏覽器 Internet Explorer (版本6-11)

備註:微軟已經停止更新XP系統,請XP的使用者升級您的作業系統或是改用其他瀏覽器。

建議措施

目前此漏洞微軟尚未推出修補程式,可參考以下建議方案(不需要全部執行,可依您的環境擇一執行即可):

- 安裝Enhanced Mitigation Experience Toolkit 4.1 (EMET),可防止多種類緩衝區溢位攻擊,提升系統存取記憶體安全性,並可防禦此次IE 0day攻擊,注意! 3.0版本並無法防禦此次0day攻擊,需安裝4.1版本。下載網址:

http://www.microsoft.com/en-us/download/details.aspx?id=41138 - 調整IE的安全性,將網際網路及近端內部網路的安全性調整至”高”,藉此避免執行ActiveX Controls & Active Scripting功能。

- 設定IE 在執行Active Scripting 時跳出警示或停用 Active Scripting

- 反註冊 VGX.DLL 元件

- 限制 VGX.DLL 的使用權限

- 啟用IE 11 與 64-bit Process 的”增強保護模式”

相關詳細資訊,請參考:

https://technet.microsoft.com/library/security/2963983

補充有關 建議方案2,3,6的配置步驟:

一、 將Internet Explorer網際網路選項中,網際網路與近端內部網路安全性調整到【高】

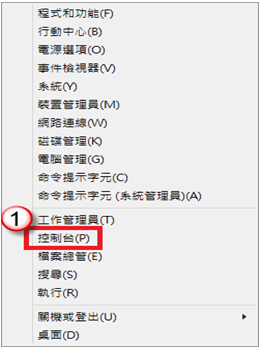

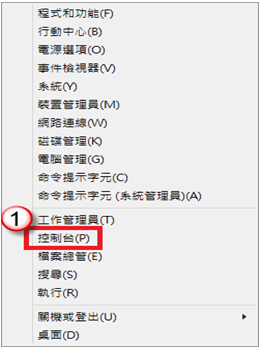

(一) 於Windows傳統桌面按下【Windows標誌鍵

+ X 】,左下角會出現選單,選擇【控制台】

(二) 點選【網際網路選項】

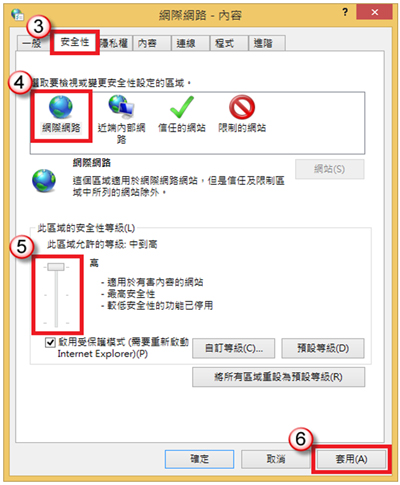

(三) 在標籤上選擇【安全性】後,選擇【網際網路】,並將【安全性等級】調到高,再點選【套用】

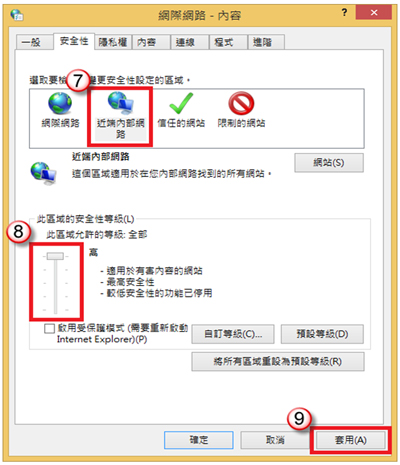

(四) 選擇【近端內部網路】,將【安全性等級】調到高,再點選【套用】

二、 調整Internet Explorer網際網路設定與近端內部網路設定中的指令碼處裡「Active Scripting」變更為提示或禁用

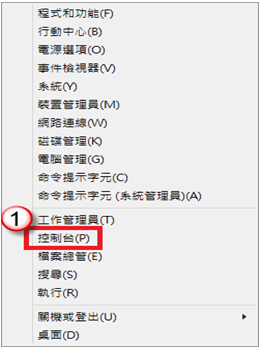

(一) 於Windows傳統桌面按下【Windows標誌鍵

+ X 】,左下角會出現選單,選擇【控制台】

(二) 點選【網際網路選項】

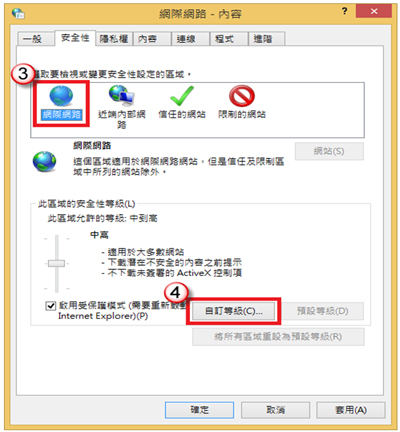

(三) 在標籤上選擇【安全性】後,選擇【網際網路】,再點選【自訂等級】

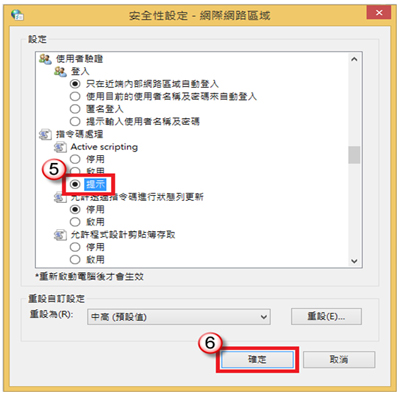

(四) 將Active Scripting選擇【提示】,並點選【確定】

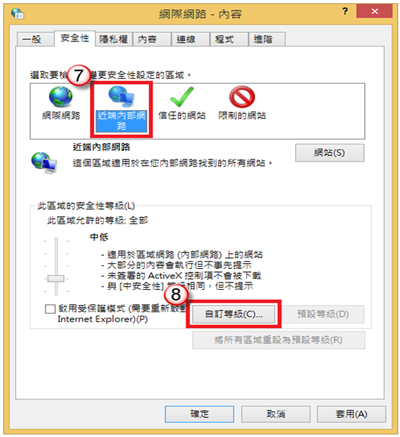

(五) 選擇【近端內部網路】,再點選【自訂等級】

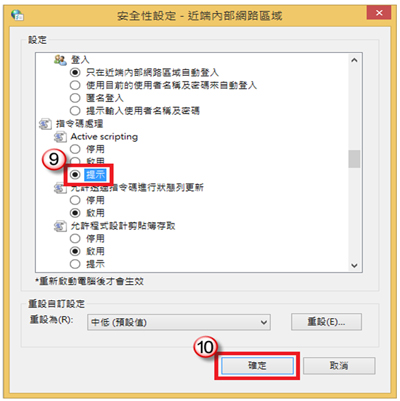

(六) 將Active Scripting選擇【提示】,並點選【確定】

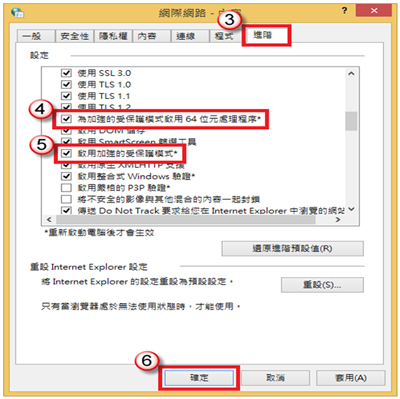

三、 啟用加強受保護模式及為加強受保護模式啟動64位元處理程序

(一) 於Windows傳統桌面按下【Windows標誌鍵

+ X 】,左下角會出現選單,選擇【控制台】

(二) 點選【網際網路選項】

(三) 再標籤上選擇【進階】後,勾選【啟用加強受保護模式】及【為加強受保護模式啟動64位元處理程序】,並按下【確定】

您有任何問題,歡迎與我們聯絡,security@ntu.edu.tw

附註說明:設定說明圖檔由微軟提供。