作者:林子南 /臺灣大學計算機及資訊網路中心作業管理組幹事

Advanced Persistent Threat(APT)是以企業、機構、單位的資料、運算資源為目標,為了盡可能延長潛伏時間來收集更多資料或使用更多運算資源,因此會使用系統原生指令或管理者常用工具來隱藏足跡。根據MITRE ATT&CK統計與歸納各間資安公司調查報告,整理出共7個APT階段、27種策略(Tactics)、440個技術(Techniques)和94個APT Groups,本文旨在引導讀者了解APT流程、技術與APT Groups,並能夠以MITRE ATT&CK Matrix和ATT&CK Navigator來比對APT Groups之間的差異與建議防護。

Advanced Persistent Threat(APT)

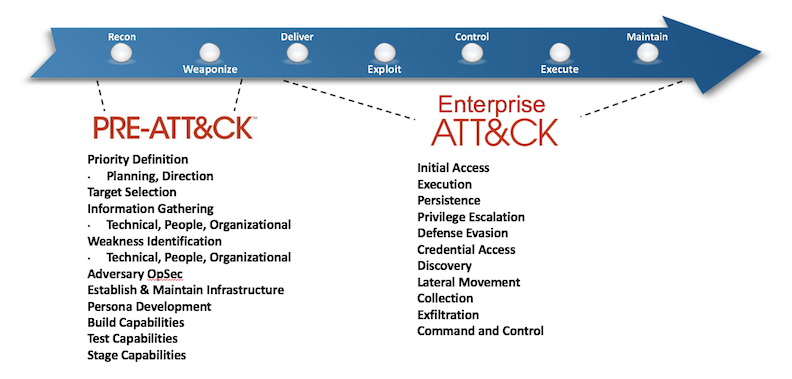

MITRE ATT&CK以[1]提出的Intrusion Kill Chain進一步結合調查報告後,歸納出圖 1的Cyber Kill Chain [2, 3],也就是APT的攻擊流程,整體流程分為7個階段:

1. Reconnaissance(偵察):蒐集所有與目標的相關資訊,包含以爬蟲抓出E-Mail、社交關係、職位關聯、會議記錄、企業內部使用的技術等資訊。

2. Weaponization:針對前一階段的資訊製作對應的入侵工具。

3. Delivery:將入侵工具送入企業內,這個階段應該要有警示提醒管理者。

4. Exploitation:透過誘導使用者執行或是讓系統自動執行入侵工具。

5. Control:入侵後提升權限控制主機。

6. Execute:收集企業內資料或執行目的行為。

7. Maintain:維持後門。

這7個階段依活動範圍在企業內部或外部,可分為2個部分與其底下的策略(Tactics):(1)PRE-ATT&CK和(2)Enterprise ATT&CK,其中值得注意的是,PRE-ATT&CK大多數活動都是在企業外部,沒有辦法準確紀錄,因此針對PRE-ATT&CK進行的緩解措施不太有效,應著重在Enterprise ATT&CK。

圖1.APT流程

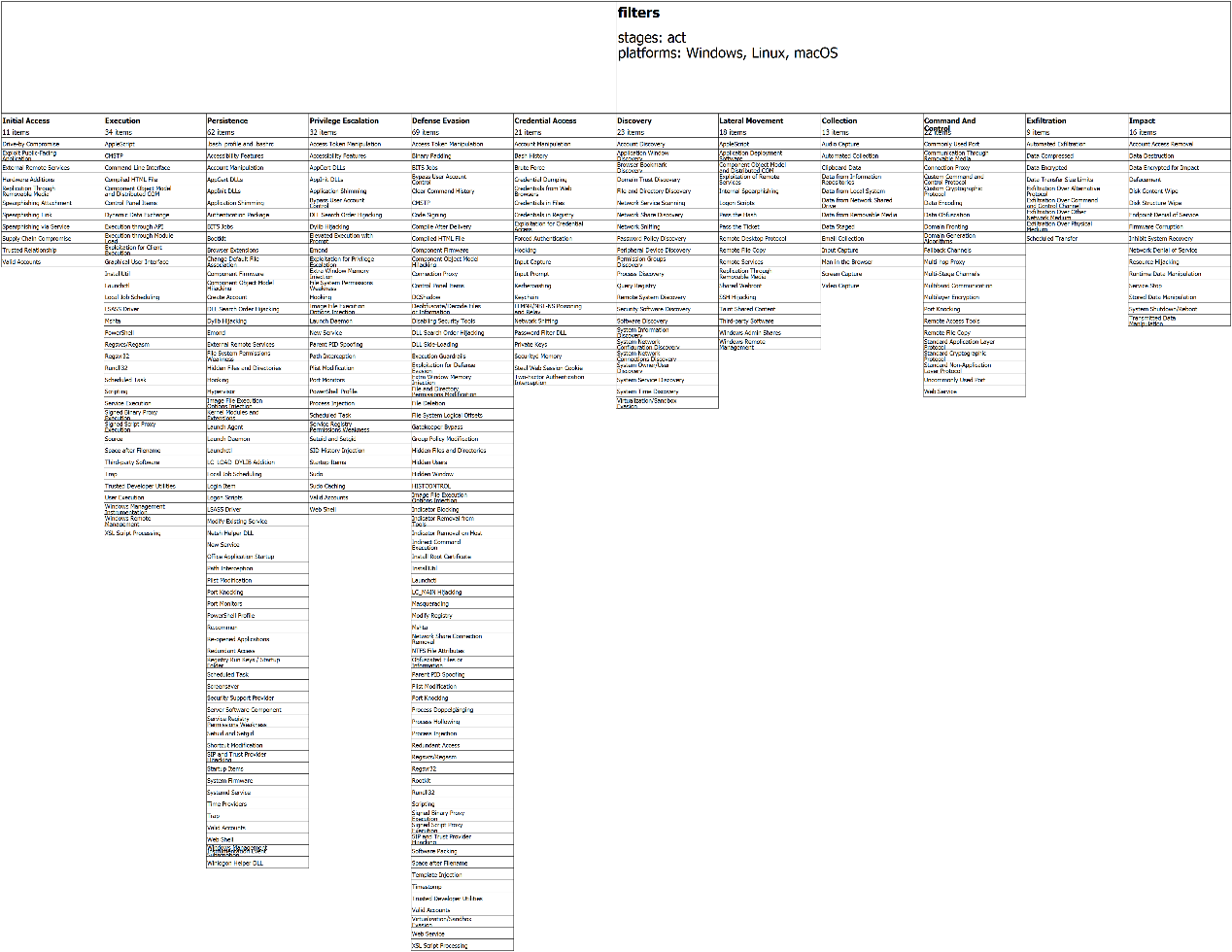

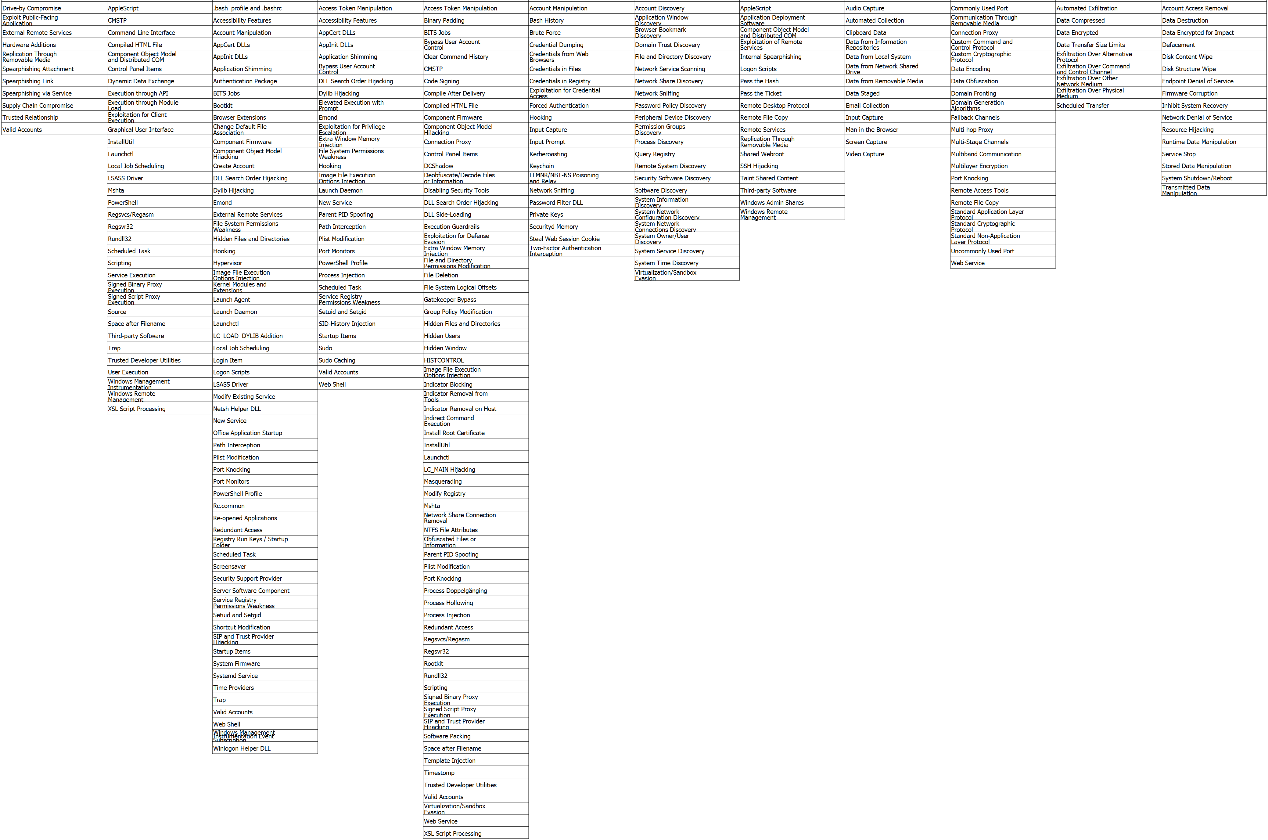

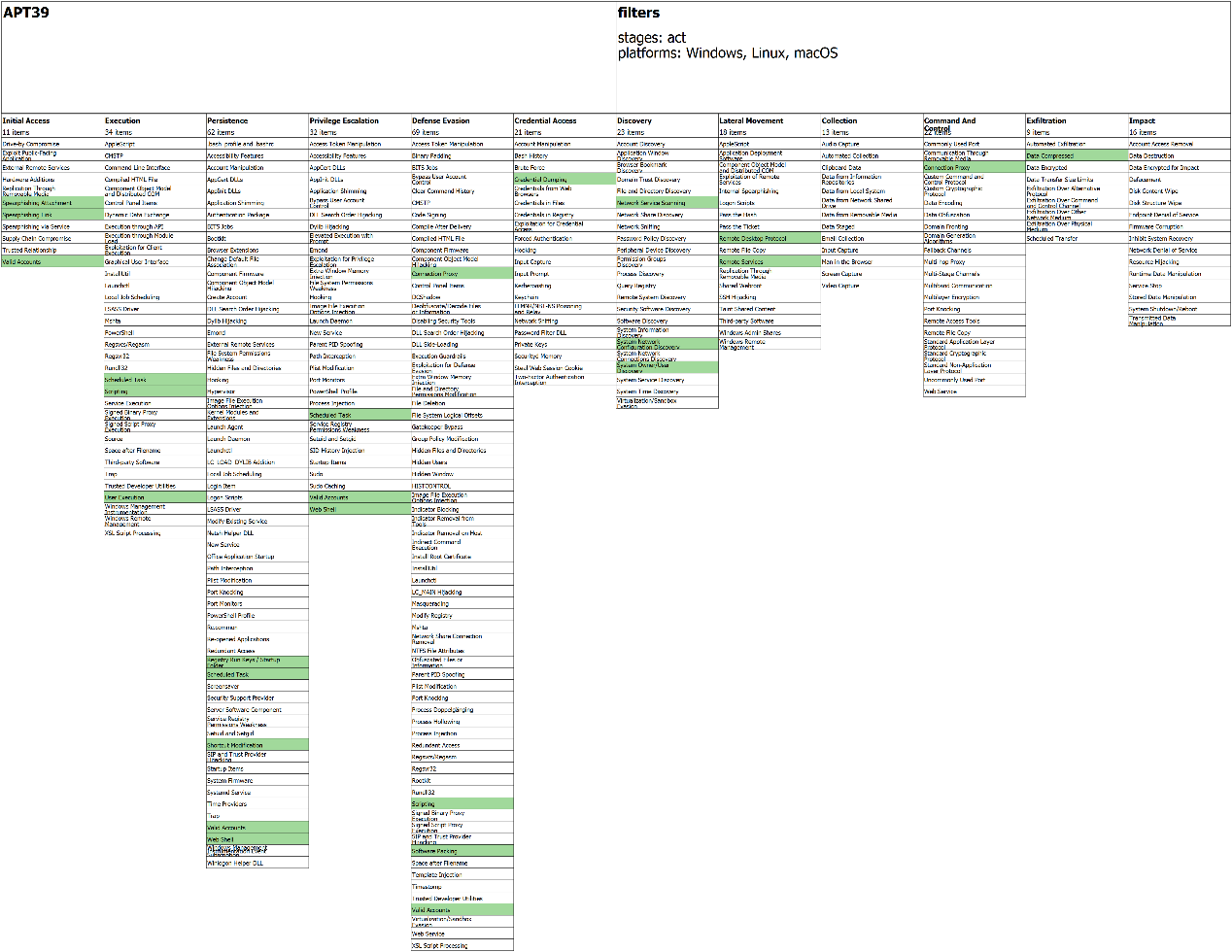

由於不同的APT Groups用到的策略(Tactics)不一樣,但策略的順序不變,參考MITRE ATT&CK Matrix能夠更好理解有關Enterprise ATT&CK的部分(圖 2)。MITRE ATT&CK Matrix主要分為兩個部分:(1)策略(Tactics)(圖 3)、(2)技術(Techniques)(圖 4),透過圖 2能夠了解每個策略(Tactics)各自包含的技術(Techniques),並且能夠用ATT&CK Navigator[4]來了解APT Group所用到的策略與技術,以FireEye今年報告中[5]新命名的APT39為例,圖 5呈現了APT39所使用的策略(Tactics)與技術(Techniques),搭配阻擋報告中[5]所提到的軟體,就能緩解被入侵的風險。

圖2.Enterprise ATT&CK

圖3.Enterprise ATT&CK - Tactics

圖4.Enterprise ATT&CK - Techniques

圖5.APT39

APT Groups

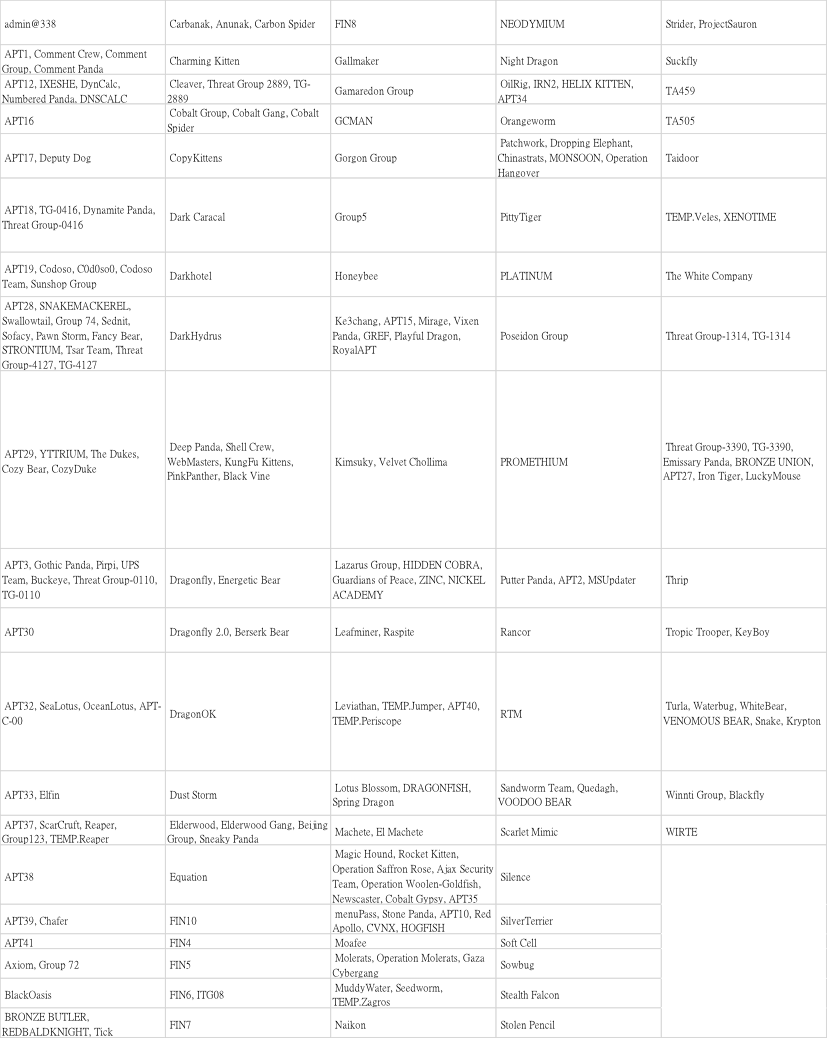

APT Group是由資安公司或資安專家發現並命名的,因為第一時間難以區別APT Group間的手法,因此經常會出現同一個APT Group有不同的名字,為了避免讀者閱讀或記憶困難,圖 6將同一個Group放進同一格來呈現。

圖6.APT Groups[6]

其中值得特別注意的有3個APT Groups:APT16[7, 8]、Taidoor[9, 10]以及Tropic Trooper[11, 12],這3個APT Groups都有把台灣列為目標,我建議系統管理者應該要了解有哪些APT Groups可能會將自己列為目標,在假設他們入侵成功的前提下,學習他們的手法並佈署對應的緩解或根除措施。

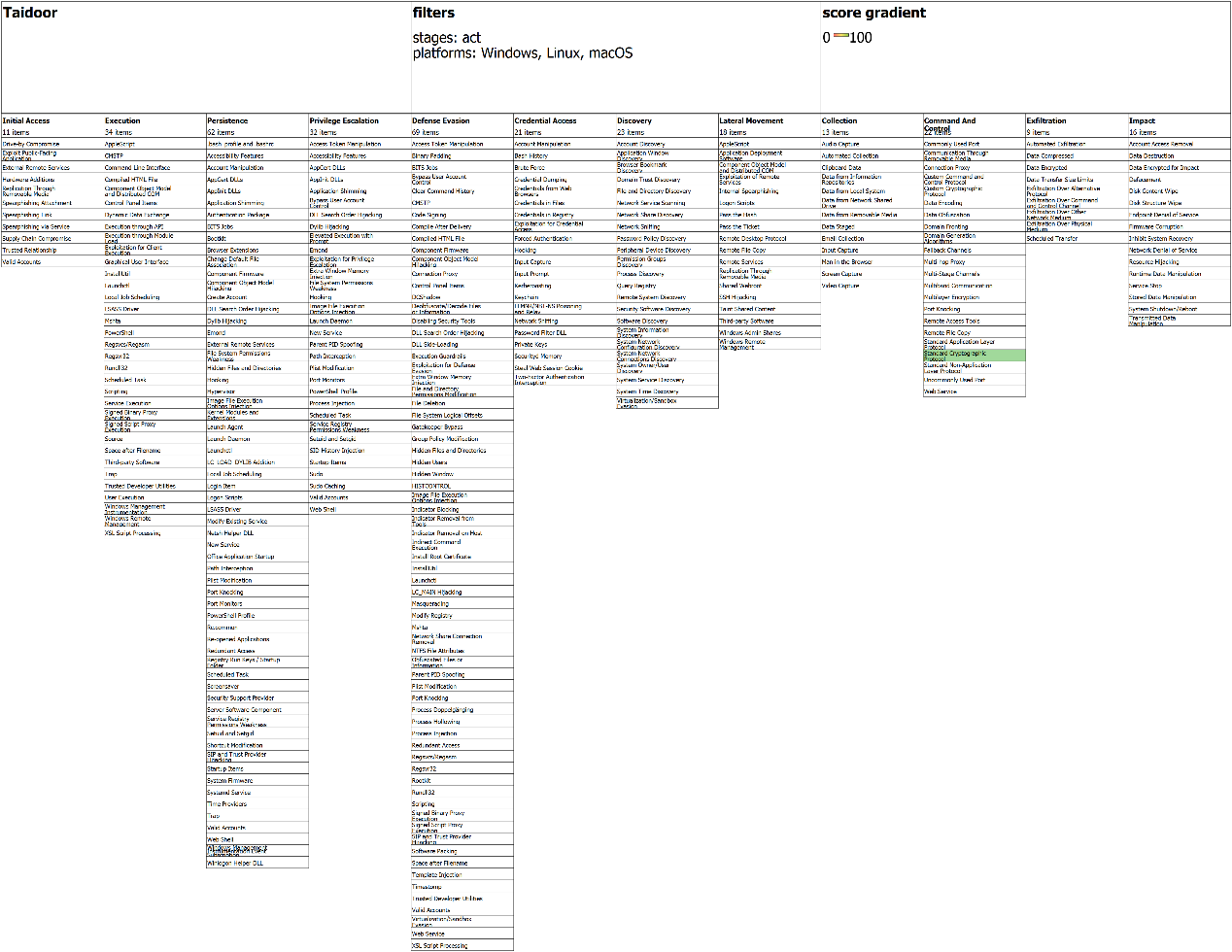

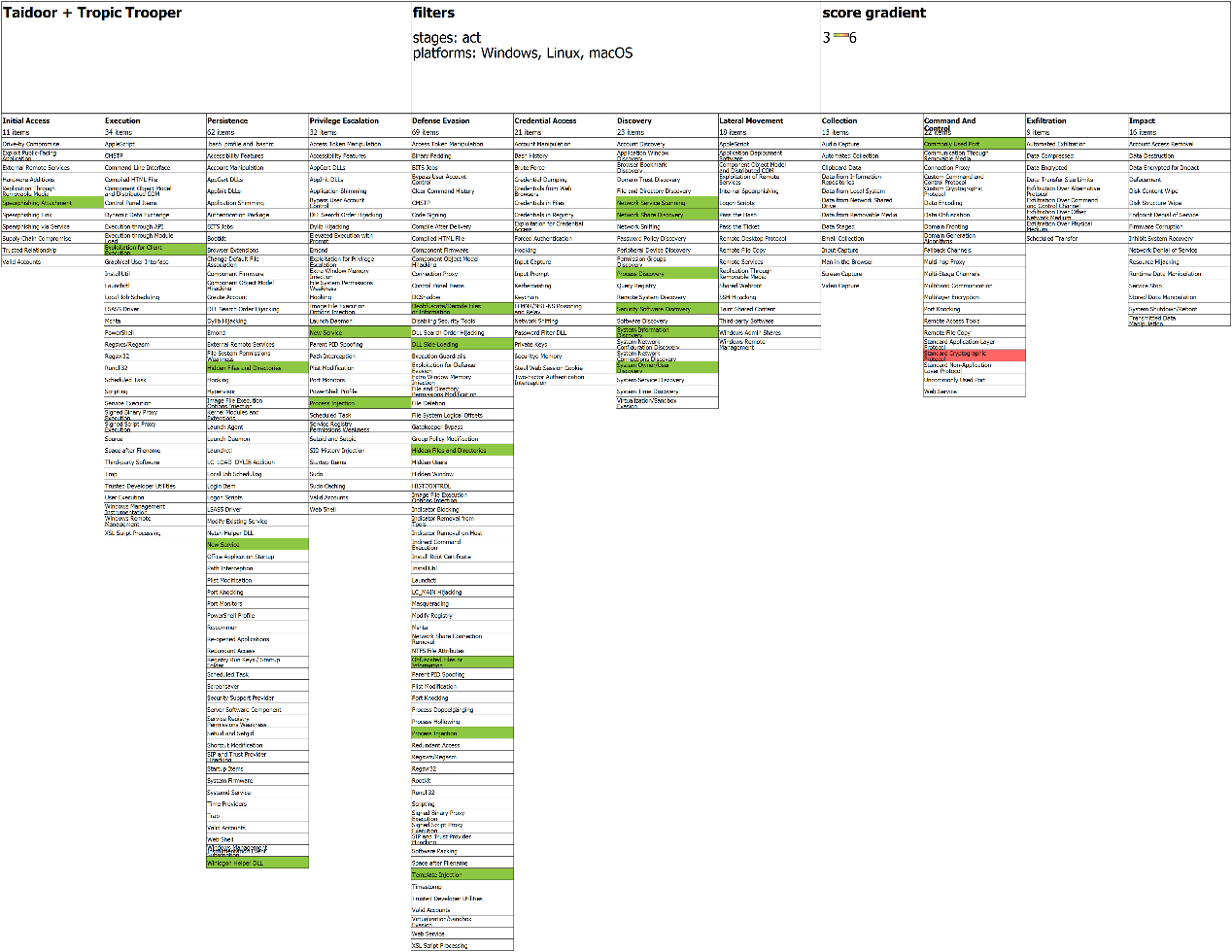

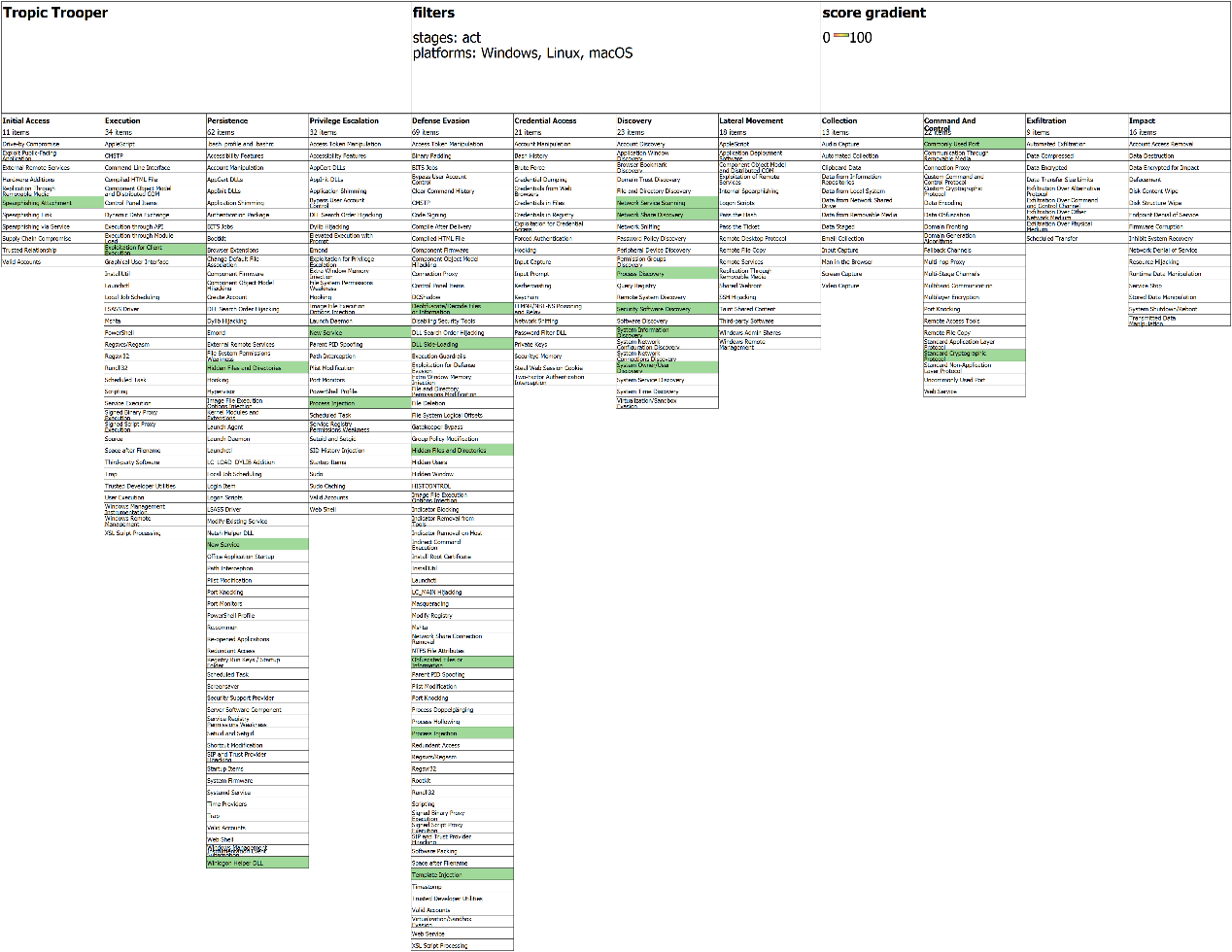

如果想要了解有哪些APT Groups可能會將自己列為目標,並且針對交集的部分重點防禦,可以使用MITRE ATT&CK提供的工具ATT&CK Navigator進行APT Groups間的分析[4],以防禦Taidoor(圖 7)與Tropic Trooper(圖 8)為例,透過ATT&CK Navigator可以合併2個APT Groups所用到的策略(Tactics)和技術(Techniques)(圖 9),並且針對重疊的技術(Techniques)加深標註,接下來只要針對技術(Techniques)進行防禦,並對重疊的技術(Techniques)加重防禦,就能緩解被入侵的風險,而ATT&CK Navigator詳細的使用方法請參考官方文件[13]。

圖7.Taidoor

圖8.Tropic Trooper

圖.9.Taidoor與Tropic Trooper的聯集為綠色,交集為紅色

基礎應對措施

沒有打不穿的系統,只有時間長短的問題,延後被入侵的時間、增加系統安全的敏感度、提升事後復原的能力和解決根因才是重點。APT難以根除是因為潛伏時間長與使用系統原生指令或管理者常用工具,且傳統Incident Response會預先假設「能及時發現入侵並反應」與「入侵都是固定流程」[14, 15],這2項假設進一步導致APT難以根除,儘管如此仍舊需要佈署基礎應對措施來防禦,了解有哪些APT Groups會鎖定自己,最好能買進實體資安設備並分開管理:

- 定期備份,並長期保存:依[5]的2018年統計,亞洲區至少需要保存超過204天。

- 定期變更密碼:依政府組態基準(GCB)建議90天要變更,天數能輔助後續的數位鑑識,例如在Linux上就能鎖定帳號外洩或被入侵的日期範圍,因此在不影響服務和操作的情況下越短越好。

- 足夠長度與複雜度的密碼:與「定期變更密碼」相關,密碼長度必須是暴力破解無法在變更密碼周期內破解的長度。

- 密碼不重複使用

- 帳號權限最小化

- 服務權限最小化

- 服務帳號專用

- 帳號登入限制

- 指令權限限制

- 防毒軟體

- ACL要限制輸入和輸出的Port:防火牆一定要啟用,必須先把所有Port對內對外都block,再依實際需求打開。

- Auditing Log:以Windows為例,至少要依[16]的Stronger Recommendation啟用Audit,如果有使用Log Server且空間足夠大,應該要把Object Access的Audit全部啟用,並設置SACL稽核所有帳號的存取行為。

- Log Server

- Intrusion Detection System(IDS)、Intrusion Prevention System (IPS)、Web Application Firewall (WAF)、Data Loss Prevention(DLP)、Network Behavior and Anomaly Detection(NBAD)

- SIEM:結合Log主動定期分析。

- indicators of compromise(IOC)、threat intelligence:依威脅情資來偵測異常軟體或指令。

- 威脅管理:Threat Modeling、ATT&CK threat model。

- 定期紅藍隊演練:運用CALDERA、CASCADE或其延伸Project進行紅藍隊演練,徹底檢查系統可能的漏洞與威脅。

參考

1. Hutchins, E.M., M.J. Cloppert, and R.M. Amin, Intelligence-driven computer network defense informed by analysis of adversary campaigns and intrusion kill chains. Leading Issues in Information Warfare & Security Research, 2011. 1(1): p. 80.

2. PRE-ATT&CK. [cited 2019 11/12]; Available from: https://attack.mitre.org/resources/pre-introduction/.

3. ATT&CK for Enterprise. [cited 2019 11/12]; Available from: https://attack.mitre.org/resources/enterprise-introduction/.

4. MITRE ATT&CK Navigator. Available from: https://mitre-attack.github.io/attack-navigator/enterprise/.

5. FireEye, M-Trends 2019. 2019.

6. Groups. [cited 2019 11/12]; Available from: https://attack.mitre.org/groups/.

7. APT16. [cited 2019 11/19]; Available from: https://attack.mitre.org/groups/G0023/.

8. Winters, R. The EPS Awakens - Part 2. 2015 2015/12/20 [cited 2019 11/19]; Available from: https://www.fireeye.com/blog/threat-research/2015/12/the-eps-awakens-part-two.html.

9. Taidoor. Available from: https://attack.mitre.org/groups/G0015/.

10. TrendMicroThreatResearchTeam, The Taidoor Campaign. 2012.

11. Tropic Trooper. Available from: https://attack.mitre.org/groups/G0081/.

12. Jaromir Horejsi, J.C., and Joseph C. Chen. Tropic Trooper’s New Strategy. 2018 2018/03/14 [cited 2019 11/19]; Available from: https://blog.trendmicro.com/trendlabs-security-intelligence/tropic-trooper-new-strategy/.

13. Comparing Layers in ATT&CK Navigator. 2019; Available from: https://attack.mitre.org/docs/Comparing_Layers_in_Navigator.pdf.

14. Mitropoulos, S., D. Patsos, and C. Douligeris, On Incident Handling and Response: A state-of-the-art approach. Computers & Security, 2006. 25(5): p. 351-370.

15. Scarfone, K., T. Grance, and K. Masone, Computer security incident handling guide. NIST Special Publication, 2008. 800(61): p. 38.

16. Joflore. Audit Policy Recommendations. 2017/05/31 [cited 2019 11/12]; Available from: https://docs.microsoft.com/zh-tw/windows-server/identity/ad-ds/plan/security-best-practices/audit-policy-recommendations.