物聯網引發的資安風暴

作者:劉家維

/ 北區學術網路資訊安全維運中心資安工程師、李美雯

/ 臺灣大學計算機及資訊網路中心程式設計師

於108年1月正式上路的資通安全管理法,將關鍵資訊基礎設施(Critical Information Infrastructure, CII)正式納入重點管理的範圍,而其中的核心角色,物聯網設備(Internet of Things, IoT)的安全議題也越發吸引資訊安全從業人員的目光。美國國土安全部(United States Department of Homeland Security)也特別針對物聯網設備安全管控制定了物聯網設備安全測試準則,顯示各國對於物聯網設備管理方式,逐漸由廠商的自主控管轉變為政府立法監督。

物聯網設備潛在的資安危機

網際網路蓬勃發展的今日,雖然連網裝置已日益普及,讓我們不得不關注在生活便利的背後,IoT物連網設備所蘊藏的種種資安風險。由於硬體與架構上的限制,使用者無法在IoT設備安裝防毒軟體,為設備提供足夠的防護力。綜觀近年的IoT攻擊案例可以發現到,當某個品牌產品遭攻破弱點時,其他品牌的同類型產品通常也很快地淪陷。這是由於同類型IoT設備經常共用韌體模板,韌體的高度同值化導致的新資安問題。

物連網設備攻擊案例分析

一月中旬爆發了幾起嚴重的IoT裝置漏洞,國產品牌iCatch監視器影像主機韌體包含嚴重漏洞,攻擊者經由韌體的漏洞入侵設備,接管該設備的root權限,並於設備內部安裝惡意程式,成為DDoS攻擊的攻擊手。根據報導,因廠商舊版本韌體中留有Web與Shell登錄的測試帳號被駭客揭露,再加上大多數使用者的資安意識不足,將監視器影像主機在毫無防護的情況下暴露於公開網路上,如利用IoT搜尋引擎能夠輕易取得這些主機的IP位址及其所開啟的服務資訊,並利用測試帳號成功登入。

根據資安論壇指出事件爆發前,全台約有21萬台iCatch廠牌設備暴險在公開網路上,且其中有16萬台的設備接於Hinet線路上。臺灣學術網路TANet某知名論壇也於近期遭受IoT裝置DDoS攻擊,攻擊瞬間流量高達22Gbps,超過網路端口頻寬所能承受的流量,緊急申請DDoS清洗服務,網路服務才逐漸回復正常。

分析此次的攻擊案例,所採用的攻擊手法包含了UDP、TCP洪水式攻擊與具有放大攻擊流量特性的Memory Cache反射式攻擊,屬於複合式的DDoS攻擊手法,攻擊來自各個不同廠牌的DVR監視主機,這也呼應前文所述在設備韌體高度同質化情形下,IoT設備引發的資安事件會跨越廠牌,所造成的危害迅速擴大。

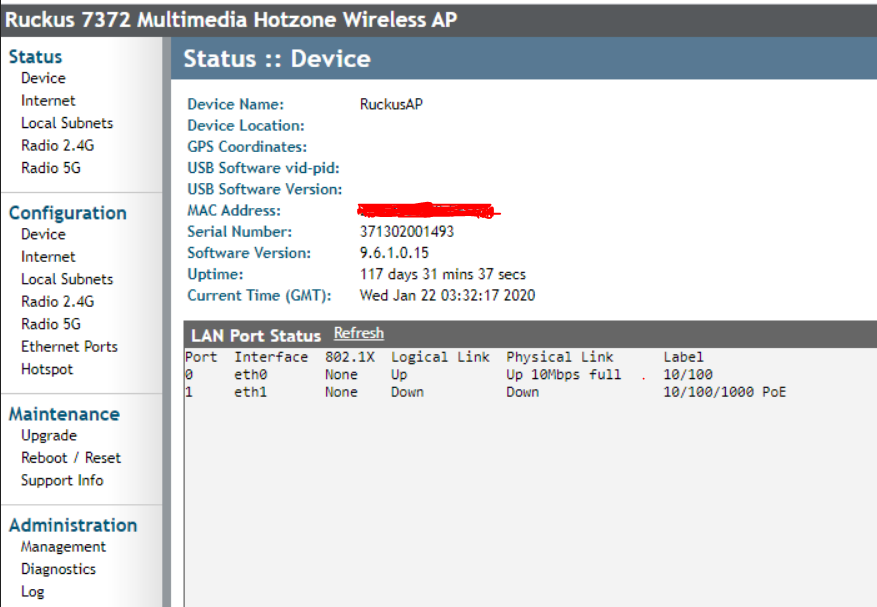

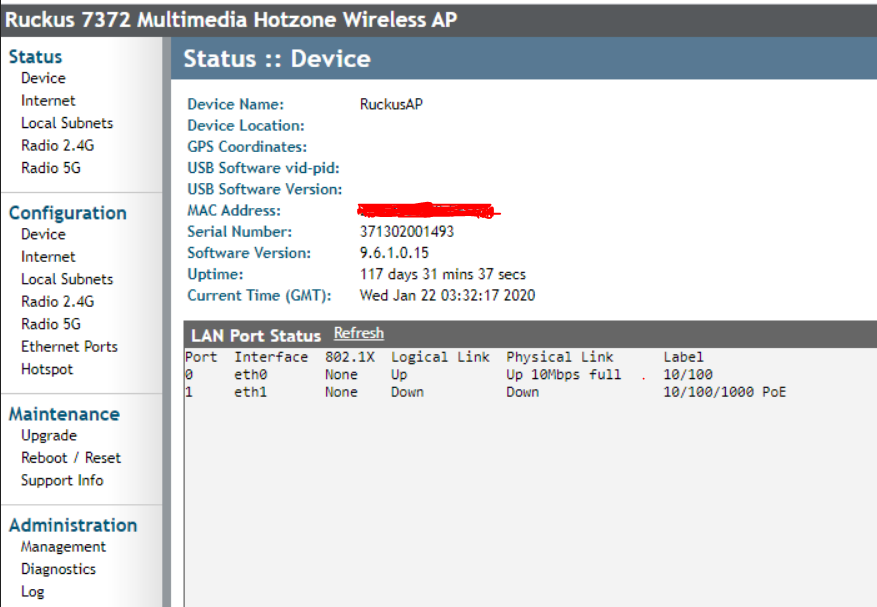

除了影像主機之外,常見的無線AP分享器也屬於物聯網設備中的高風險族群。以近期Ruckus Wireless 管理頁面的Cross-Site Scripting漏洞為例,我們可以透過搜尋工具及關鍵字,在學術網路上找到大量該廠牌的設備。如設備管理網頁未限制連線IP,可利用暴力破解工具針對無法修改的預設帳號進行攻擊,甚至無須滲透工具的輔助,利用產品預設帳號密碼即可輕易地進入設備的管理頁面,攻擊者便能夠利用這個XSS漏洞,取得該裝置的完整控制權,如圖1所示。

圖1. Ruckus分享器的管理頁面

入侵物聯網設備並沒有想像中困難,也不一定需要高深的滲透技巧,這些人為疏忽造成的弱點,加上IoT設備本身的弱點或漏洞,經常是攻擊者進行滲透攻擊的首要目標,也是引發資安風暴的引爆點。

物聯網設備的資安防護措施

依據非營利組織OWASP(Open Web Application Security Project)於2018年統計的IoT TOP 10 攻擊指標中,可歸類出下列幾種IoT設備的入侵途徑:

不安全的密碼:利用該產品的預設密碼或常見的弱密碼問題,攻擊者可輕易的取得該裝置的控制權限。

韌體(Firmware)漏洞:一般使用者通常不會主動更新裝置韌體,攻擊者可透過舊版韌體漏洞或廠商所遺留的工程帳號入侵設備。

網站應用程式漏洞:網站應用程式的漏洞,能夠被攻擊者用來竊取登入憑證或推播惡意的軟體更新。

由上述OWASP條列的入侵途徑中可以得知,IoT設備的安全性除了管理者需作好的安全設定,更依賴設備商漏洞修補的速度。因此,建置安全的物聯網環境乃當務之急,建議安裝物聯網設備時可參考下列做法,才能夠有效降低設備被入侵的風險。

修改裝置出廠時的預設密碼,利用高複雜度的密碼降低遭暴力破解的機率

關閉裝置SSH及Telnet等遠端連線服務

使用虛擬IP進行聯網作業

若有遠端控制的需求則須於系統或外部防火牆上建立ACL管控連線管理頁面或後端平台的網段

偵測設備對外連線行為,出現異常時及時告警

定期進行韌體安全性更新

定期進行物聯網裝置盤點及弱點掃描

參考資料

資安趨勢部落格(為什麼硬體設置可能造成物聯網(IoT)設備崩潰?):https://blog.trendmicro.com.tw/?p=48933

資安人(關鍵基礎設施中的「阿基里斯」腱:物聯網資安):

https://www.informationsecurity.com.tw/article/article_detail.aspx?aid=8219

資安人(資安即國安與日常生活密不可分 關鍵資訊基礎設施保護):https://www.informationsecurity.com.tw/article/article_detail.aspx?aid=8456

行政院資通安全會報(關鍵資訊基礎設施資安防護建議):https://nicst.ey.gov.tw/Page/7CBD7E79D558D47C/9d5d35a2-d8b2-44ce-9bf1-562ddafe33db

TWCERT(物聯網資安漏洞 行政院擬訂標準防堵):

https://www.twcert.org.tw/newepaper/cp-65-700-ee0eb-3.html

OWASP(2018 IoT Top 10):

https://owasp.org/www-project-internet-of-things/

Kaspersky(Internet of Things: What Is IoT? IoT Security):https://www.kaspersky.com/resource-center/definitions/what-is-iot

NETWORKWORLD(7 steps to enhance IoT security):https://www.networkworld.com/article/3404198/7-things-you-can-do-to-enhance-iot-security.html