作者:邵喻美 /計資中心網路組程式設計師

校園網路自由開放、資源豐富的特性,一向以來都是駭客培養殭屍網路(Botnet)大軍及盜取帳號的必爭之地。鎖定本校為目標的駭客,通常透過長時間且持續性,以針對性且複雜的手法進行潛伏及滲透,藉以入侵重要主機或撈取其所需要的機敏資訊,此即為進階持續性威脅(Advanced Persistent Threat,APT)。本篇將針對校園面對的APT第一波攻擊—魚叉式釣魚信件,分析其手法及實際案例。

進階持續性威脅(Advanced Persistent Threat,APT)

進階持續性威脅(Advanced Persistent Threat)是一種透過長時間且持續性,採取針對性且複雜的手法進行潛伏及滲透,藉以入侵重要主機或撈取其所需要的機敏資訊。許多資安研究組織皆對APT進行其攻擊手法之剖析與研究,根據wikipedia資料,APT生命週期大致依循以下階段:。

1. 鎖定目標

2. 取得攻擊目標的進入點,常見手法包含魚叉式釣魚信件(spear phishing emails)

3. 利用被滲透系統進入目標組織網路

4. 佈設其他工具以達到攻擊目的

5. 掩蓋入侵蹤跡留下後門

美國Mandiant網路安全公司在2013年針對據稱中國駭客於2004到2013年間利用 APT攻擊手法進行研究,其生命週期(life cycle)大致也依循此脈絡:先期目標選擇(target selection)、資訊收集(information gathering)、入侵點(point of entry)、注入惡意程式(planting malware on compromised machine)、提升權限(escalate privileges)、與控制中心聯繫(command and control communication)、後續動作(lateral movement)、持續資訊探索(asset discovery and persistence)、資料外傳(data exfiltration)、隱藏蹤跡(covering the tracks)。

從上述定義可看出,駭客一旦選定目標、收集資訊後,首先就是尋找弱點進行第一波入侵行動,最常見的作法就是以社交工程手法寄送針對性的釣魚信件,亦即魚叉式釣魚信件攻擊。接下來將分別就校園網路面對的APT攻擊手法與實際案例一一分析。

APT攻擊對於校園網路的威脅

從APT攻擊的特性可清楚看出,背後攻擊者鎖定目標時必有其目的,無非是基於經濟利益、政治立場、國家衝突等用意,透過APT一連串手法達到竊取國家安全、商業機密、人員個資等敏感或高度獲利資料的目標。對於大型校園而言,雖然沒有國家或商業機密,但大量教職員生個資及校園網路上成千上萬的電腦可茲利用,對於意圖竊取個資販賣或控制機器建立殭屍網路(Botnet)的APT攻擊者,就像是一片令人垂涎的肥沃土地。特別在政治事件熱度升高的期間,校園重要人物或其周圍相關人員都可能是被針對的目標。

從所有APT手法分析的研究可以看到,攻擊者無論是先選定下手目標,再多方蒐集目標組織的資訊及網路基礎建設等背景資料,或者到處搜尋具有潛在弱點的攻擊目標,接下來不可避免的步驟就是尋找進入點(point of entry)。此階段攻擊者最常採取的就是針對特定目標,透過社交工程(social engineering)或魚叉式網路釣魚(spearing phishing)手法,以假冒組織內部或關係人士的名義,寄發以假亂真的電子郵件,意圖騙取目標的信任,進而提供帳號密碼、點選信中惡意網址連結、或下載內含惡意程式(malware)的附件等,讓攻擊者取得進入目標組織系統的立足點,植入特洛伊木馬或間諜程式,在組織內部擴散及控制更多機器,並竊取機密資料。

相對於企業組織或政府機構一般嚴格控管人員對於內部資訊的存取及傳遞,大型校園基於學術研究而獨具的開放性質,使得校園網路在資安考量前提下,還必須讓教職員生可自由地從學校網路或從世界各地互連及存取。一旦別有意圖的攻擊者選定學校為入侵目標後,全校師生的信箱就成了APT攻擊第一波—魚叉式網路釣魚信件—的前哨戰場!

此種針對性的釣魚信件,是攻擊者經過研究後針對特定目標設計的仿真信件,為了躲過目標組織的郵件防護機制,此種釣魚信件通常不會亂槍打鳥式地向組織內部大量寄送,而是向少數特定信箱寄送客製化的信件內容,可能是仿冒組織內人員名義,且內容與其研究計畫、行政業務、系統服務等相關,有時信件內容本身無害,目的在騙取收信者點選網址連結,有時則附上可避開郵件掃描機制的加密或壓縮檔案,意圖讓收信者開啟檔案,不知不覺載入木馬或間諜程式,進而達到控制機器並竊取資料的目的。

在此APT前哨戰場上,人人都可能面臨敵人的挑戰,唯有做好萬全的準備—具備判斷信件真偽的能力及個人電腦端的防護措施,那麼無論敵方戰術手法如何變化,都能夠從容應付,不讓敵人有入侵的機會。接下來就列舉兩個實際發生在校園網路的針對性釣魚信件並分析其手法。

實際APT惡意信件案例分析

針對校園網路的釣魚信件一波又一波且手法層出不窮,大多是亂槍打鳥式的系統服務通知、信箱容量升級等偽造通知信件,有些以英文或簡體中文撰寫,文句不通且手法粗糙,大多數具備基本資安知識的收件者都能夠判斷。真正可怕的是針對特定人士客製化的釣魚信件,例如在計畫申請或截止期間寄給教授的科技部計畫通知信件、仿造組織內部人事系統寄給擔任行政職務主管人員的通知信件等,趁收件者公務忙碌無暇注意細節,透過以假亂真的信件內容引人上當。

接下來將藉由檢視過去曾經出現過的APT惡意信件實際案例,一一解析常見的魚叉式釣魚信件手法

案例一:

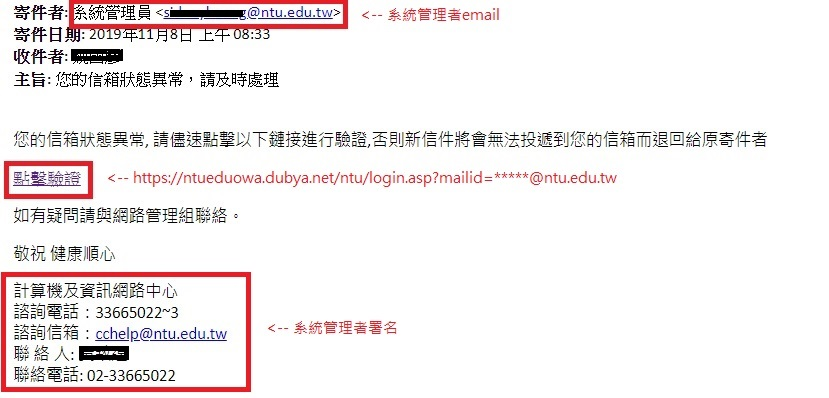

假冒計資中心郵件系統管理人員名義寄發通知信件(如圖一),告知使用者信箱狀態異常,騙取使用者點選信中連結進行驗證,並導向一個完全仿造本校郵件系統登入頁面(如圖二),該頁面的帳號欄位已填入使用者的郵件帳號,讓使用者放鬆戒心輸入密碼。

圖1、假冒郵件系統管理者寄發通知信件

由於信件呈現的「寄件者」(信件表頭envelope-from)是可以仿冒的,所以魚叉式釣魚信件這類針對性攻擊,通常會將「寄件者」設定為收件組織內部或有合作關係的人員,降低收件者戒心。此封釣魚信件更在信末註明正確的系統管理者署名及聯絡方式,可見駭客已攔截過其他校內信件,取得簽名檔並複製貼上。

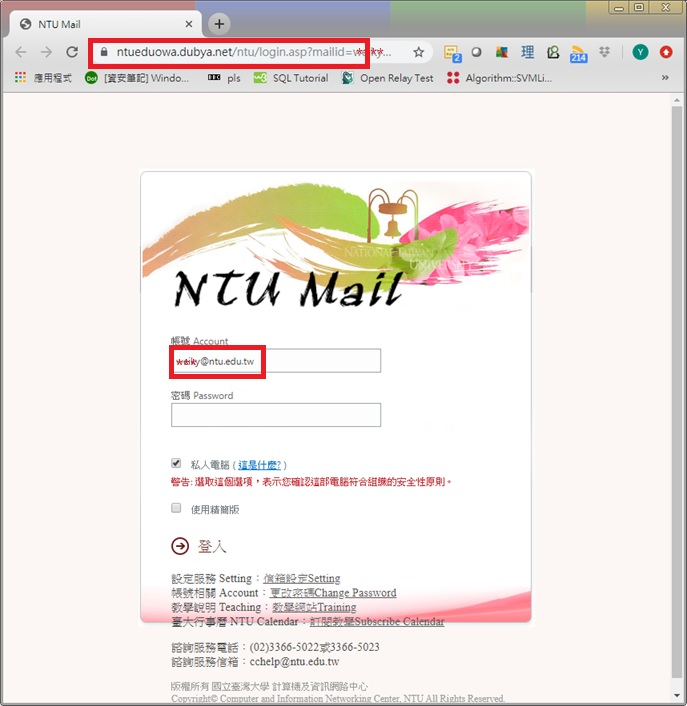

一旦收信者誤認信件來自系統管理者後,很可能就直接點選信中提供的驗證連結。如果仔細檢視,例如將滑鼠移到連結時,視窗下方會顯示URL內容。此釣魚信件中的連結URL為https://ntueduowa.dubya.net/ntu/login.asp?mailid=*****@ntu.edu.tw,網域名稱包含ntu、edu、owa等關鍵詞,並連向一個完全仿造本校郵件系統登入頁面的網站(如圖2),該URL甚至申請SSL安全憑證,以https連線時可呈現加密安全狀態,提高網頁可信度。登入頁面的帳號欄位,也已填入收信者的email位址,收信者直接輸入密碼即可,一切都是經過設計的!

圖2、信件連結導向仿冒郵件系統登入頁面

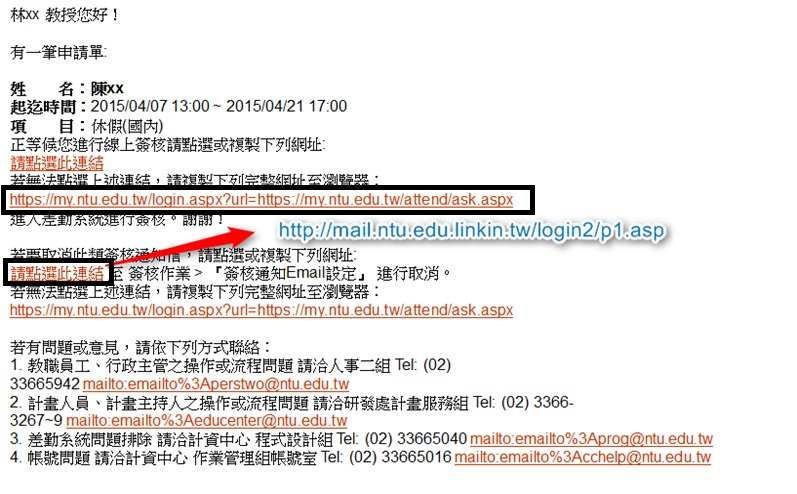

案例二: 以校內人事差勤系統名義,發送內容完全仿造人事差勤通知信件給特定人員,誘使收信者點選信中連結(如圖3),導向仿冒本校單一簽入的帳號認證畫面,騙取使用者輸入帳號密碼。

此釣魚信件真偽內容互相穿插,如圖3所示,真正的差勤通知信件會列出系統網址URL讓收信者複製後貼上瀏覽器,此信仿此作法也列出正確的網址文字,讓收件者不疑有他,然而讓使用者直接點選的「請點選此連結」,則插入偽造網址:http://mail.ntu.edu.linkin.tw/login2/p1.asp

此URL幾乎與真正的 mail.ntu.edu.tw 相同,利用使用者忙碌之餘無暇注意細節,以看似熟悉的網址及運作流程,讓使用者輸入帳號密碼。

圖3、仿冒校內差勤系統通知信件

與案例一相同,駭客應已掌握本校人事差勤通知信件的內容格式,所以從寄件者、主旨、信件內容等,完全仿照真實信件內容,收件者只要一不注意,就很容易受騙上當!

結語

從以上這兩件實際發生的魚叉式釣魚信件案例來看,其實只要依循幾個基本原則,大部分都可以避免被誤導受騙。重點一,寄件者名稱未必是宣稱的來源,將滑鼠移到或點開寄件者名字,可顯示相關訊息;重點二,避免直接點選信中提供的網址連結,將滑鼠移到連結上可呈現實際的內嵌網址URL,或將網址複製下來,另外貼到文字編輯器以詳細檢視;重點三,若非認識或正在等待的信件,切勿打開任何信件的附檔,因附檔類型是可以偽裝的,例如,看起來是圖片檔,很可能實際上內藏惡意程式。總之,小心檢視、多方求證是防範釣魚信件的不二法門!

參考資料

1. https://en.wikipedia.org/wiki/Advanced_persistent_threat

2. https://www.fireeye.com/current-threats/anatomy-of-a-cyber-attack.html

3. http://www.cc.ntu.edu.tw/mailtips/index.html