作者:劉家維 / 臺灣大學計資中心北區學術資訊安全維運中心工程師

李美雯 / 臺灣大學計算機及資訊網路中心程式設計師

微軟於3月2日安全公告中修補了4項Exchange Server 的Zero Day漏洞,且已發現多個駭客組織串連四項漏洞成功駭入Exchange Server 環境,透過植入Webshell 後門程式,攻擊者能夠長期掌控受害組織郵件伺服器,竊取機密資料。

根據資安媒體KrebsonSecurity報導,漏洞訊息公開後針對此漏洞的攻擊行為於數日內激增,全世界已有數十萬台的Exchange Server 受害,此次的四項Zero Day漏洞也被統稱為「Proxylogon 漏洞」。本篇將著重於討論Proxylogon 漏洞攻擊流程及漏洞防護的建議處理措施。

Exchange Server漏洞說明

Microsoft Exchange為微軟發行的一套電子郵件伺服器商業軟體,其支援多種電子郵件傳輸協議,如SMTP、NNTP、POP3和IMAP4,被世界各企業及學校廣泛利用於建構組織內部的電子郵件系統,本次的Proxylogon 漏洞屬於可繞過身分驗證的遠端執行任意程式漏洞(Remote Code Execution,RCE),因其可程式化及自動進行範圍攻擊的特性,在短時間內美國境內已被發現逾三萬台設備遭植入Webshell後門程式竊取機密的郵件資料,產業別更是橫跨了政府單位、金融機構、電信公司等等,影響規模相當巨大。

於此次的Exchange 郵件伺服器漏洞風暴中台灣企業也遭受波及,據外媒報導國際知名的電腦大廠宏碁電腦(Acer)也成為了Proxylogon 漏洞的受害者,其歐美分公司於3月20日遭駭客團體REvil發動勒索攻擊,並要求高達5000萬美元的天價贖金,也是截至目前為止全世界Exchange漏洞遭攻擊事件被勒索最高金額的案例。

臺灣資安公司戴夫寇爾(DEVCORE)是此次漏洞的發現者,提出的漏洞說明與揭露時間表中指出 Proxylogon 漏洞為透過串聯下列4項Exchange Server Zero Day漏洞達到遠端植入後門程式的目的:

1. CVE-2021-26855 未經身分驗證的伺服器端請求偽造(SSRF)漏洞

2. CVE-2021-26857 通過身分驗證後Unified Messaging服務的反序列化漏洞

3. CVE-2021-26858檔案寫入漏洞,通過身分驗證後可任意寫入程式

4. CVE-2021-27065檔案寫入漏洞,通過身分驗證後可任意寫入程式

其中CVE-2021-26855—SSRF(Server Side Request Forgery,伺服器請求偽造)為此事件中的核心漏洞,也是駭客能夠成功入侵的第一步。

據Praetorian針對本事件的分析文章中所述,漏洞CVE-2021-26855發生點位於C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\bin檔案目錄下的動態連結函式庫Microsoft.Exchange.FrontEndHttpProxy.dll當中。因Exchange 於處理客戶端發送的Request封包時,對X-BEResource欄位字串處理不當,使得攻擊者可透過合法的SID進而取得有效Cookie 繞過身分驗證驗證階段,並結合後續三個漏洞達到遠端執行任意程式(Remote Code Execution,RCE)的最終目的。

透過概念驗證攻擊(Proof of concept Exploit, PoC)自我檢測

微軟(Microsoft)發布的漏洞修補程式公開後,每日仍然有數萬起針對全球組織的攻擊,為確認組織內部的Exchange 伺服器是否已處於安全狀態,利用於Github或各項漏洞測試工具上公開的概念驗證攻擊程式進行自我檢測,是個快速且有效的方法。

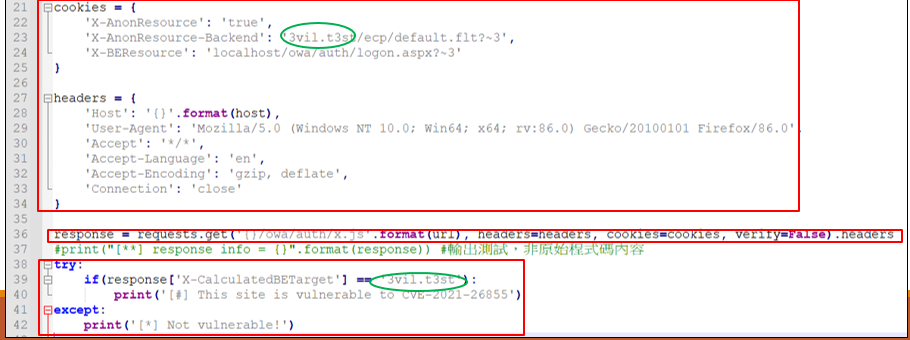

圖1. Github使用者0xAbdullah開發的概念驗證攻擊程式

(https://github.com/0xAbdullah/CVE-2021-26855)

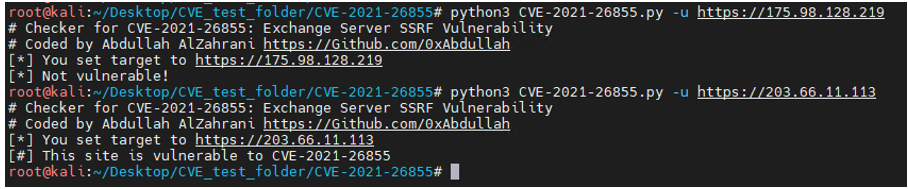

圖2. 輸入URL快速檢測CVE-2021-26855 SSRF伺服器端請求偽造漏洞,

(https://github.com/0xAbdullah/CVE-2021-26855)

透過漏洞測試工具之概念驗證攻擊程式能夠直觀的確認Exchange伺服器是否包含 SSRF漏洞,並有效的協助組織內部確認修補措施的有效性。

影響範圍及建議處理措施

Proxylogon漏洞影響範圍涵蓋了2013、2016及2019 的Exchange 伺服器版本,為避免組織內部的Exchange遭受漏洞威脅,盡速更新所有的Exchange 伺服器是最優先的解決方案,微軟(Microsoft)也於3月22日宣布為了防止少數用戶沒有手動執行更新,將於Windows Update自動為用戶推送安裝安全性以修補Proxylogon漏洞。

如組織內部因特殊狀況無法立即更新及修補Exchange伺服器,可透過以下緩解措施降低遭受攻擊的風險。

1. Microsoft Exchange On-Premises Mitigation Tool(EOMT)

EOMT透過自動更改URL Rewrite配置,及執行Microsoft Safety Scanner可自動緩解核心漏洞所造成的威脅。

2. WAF(Web Application Firewall, 網站應用程式防火牆)、IPS(Intrusion Prevention System, 入侵偵測防護系統)

透過已更新特徵值偵測規則的WAF或IPS資安防護設備,偵測及阻擋帶有惡意特徵的異常連線行為。

3. 停用部分Exchange 功能

透過於停用整合通訊服務(Unified Messaging)、離線通訊錄(OAB)的虛擬目錄及過濾器加入IIS覆寫規則等等,可提高駭客漏洞利用的難度,降低受害風險。

結論

資安從業人員應時刻關注資安新聞與弱點修補公告,在面臨如Proxylogon重大漏洞發生時,於第一時間擬定修補計畫。如處在修補程式尚未釋出的空窗期,需檢視組織自身的資安防護政策是否可提高入侵門檻,降低因漏洞造成組織被攻擊的危機。

參考資料

1. iThome (多家資安廠商提出建議的緩解措施):https://www.ithome.com.tw/news/143305

2. iThome(微軟Exchange郵件伺服器漏洞研究與揭露時間表):

https://www.ithome.com.tw/news/143316

3. iThome(如何扮演一個稱職的企業資安人員):https://www.ithome.com.tw/news/108014

4. Microsoft Security Response Center(EOMT Tool):

https://msrc-blog.microsoft.com/2021/03/15/one-click-microsoft-exchange-on-premises-mitigation-tool-march-2021/

5. TechNews (Exchange Server 零時差漏洞攻擊頻傳,可用四招因應):https://technews.tw/2021/03/16/exchange-server/

6. 安全客(Microsoft Exchange Server CVE-2021–26855 漏洞利用):https://www.anquanke.com/post/id/234607

7. 嘶吼論壇(Microsoft Exchange Proxylogon漏洞利用鏈):https://www.4hou.com/posts/q66D

8. Praetorian(Reproducing the Microsoft Exchange Proxylogon Exploit Chain):

https://www.praetorian.com/blog/reproducing-proxylogon-exploit/

9. Github(0xAbdullah /CVE-2021-26855):https://github.com/0xAbdullah/CVE-2021-26855

10. ZDNet(Everything you need to know about the Microsoft Exchange Server hack):

https://www.zdnet.com/article/everything-you-need-to-know-about-microsoft-exchange-server-hack/