作者:游忠憲 / 臺灣大學計算機及資訊網路中心網路組研究助理

在雲端服務蓬勃的發展下,服務種類繁多、隨取隨用、依使用量計價、降低系統建置成本的情況下,使用者已經越來越依賴這種透過網路平台的服務模式,來滿足自己的資訊服務需求。但是,雲端系統提供者應該如何確保提供的雲端服務是安全的呢?這時候IPS正扮演了一個很重要的角色,一個可以抵抗外來侵犯及防止內部向外侵襲的守護者。

為何我們需要IPS偵測技術的防護呢?

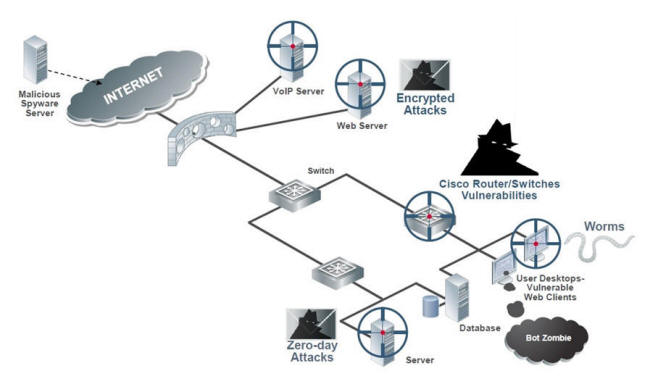

圖一、防火牆的千瘡百孔

網路資訊服務越多樣化,使用者越便利;然而,隨著網路資訊服務的快速擴展、延伸,系統、軟體的弱點堆疊起來,使得防火牆已不足抵擋來自四面八方的攻擊。

由圖一我們可以發現,過往我們認為非常安全的防火牆,在現在的複合型攻擊手法下,已經不足夠防護。複合型攻擊手法包含網路蠕蟲(Worm)、零時差攻擊(Zero-Day Attack)、分散式阻斷服務攻擊(DDoS)…等,肆無忌憚的活躍於我們使用的網路空間,因此我們已經不能再單靠防火牆來守護我們的資訊安全;除了防火牆之外,我們需要入侵偵測防禦系統(Intrusion Detection and Prevention System,IPS)置於網路的出入口,即時檢測所有流經設備的網路封包,提前發現異常、立即阻擋,提升網路資訊服務安全。

IPS如何檢測封包?

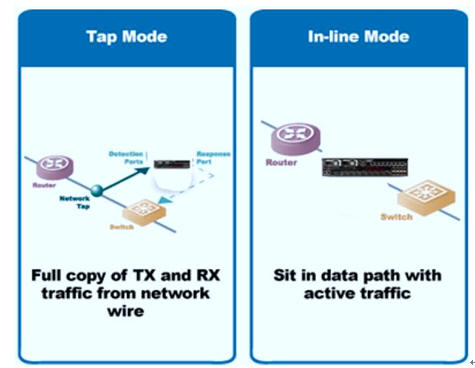

圖二、IPS的各種mode介紹

一般來說,IPS會同時具備偵測與防護兩種功能。以圖二來說,Tap Mode屬於偵測功能,是指將IPS當成第三方工具,流量藉由抄寫的方式,將複製完成的流量導向IPS,透過IPS分析流量並發出異常、可疑攻擊事件通知。不過這種方法就像我們熟知的IDS一樣,並不具有即時阻擋的效果;因此多用於機器剛建置時期,透過流量、異常事件案例分析,建立、調整系統的安全防護管理規則。

In-line Mode屬於防護功能,是指將IPS放置在進出口,所有對內對外的流量都會經過IPS,直接進行檢測,會直接阻擋有問題的封包,藉以達到網路服務使用安全的提升。但需要注意的是,IPS並不會逐一檢查每個潛在的安全威脅,而是根據系統的安全防護管理規則尋找已知的問題與明顯可疑的行徑加以阻擋,因此在辨識新的惡意行為上,還是需要透過人工方式辨識並新增在系統的安全防護管理規則裡,於下次再發生相同特徵事件時予以阻擋,發揮防護的功能。

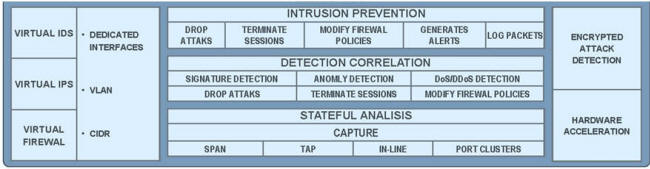

圖三、IPS Modules

接著我們來說明,當封包進入機器後是如何檢測的。由圖三可以看到,其實在IPS的機器中有許多檢測的模式(Module),當封包進入機器後即接受IPS的檢測,過程就像我們洗菜一樣,一關一關地逐步過濾篩選去除可疑封包,確認安全無虞的封包才由機器吐出,進入正常流量中。若是異常流量如Worm等攻擊,則會在特定的檢測模式被偵測到,並加以阻擋;不會再流入正常流量中,藉以提升網路服務使用的安全性。

IPS如何抵擋DDoS攻擊?

DDoS其實是阻斷服務(Denial- of-Service,DoS)攻擊的一種變形,以來源分散的方式對目標主機進行攻擊。此類攻擊並不一定要真正把遭受攻擊的主機之系統程式異常終止掉,只需要同時送出遠超過網路負荷或者是遠超過遭受攻擊主機所能允許的最大連線數量的資料,就能達到癱瘓目標網站之目的。好比日前因漁民被射殺而掀起一翻波瀾的中菲大戰,就是最好的實例,在現今網路的服務中,只要能夠造成目標主機無法提供服務,就能製造出許多麻煩。

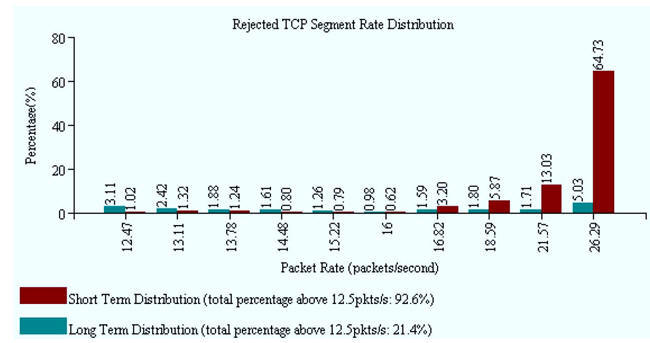

圖四、DDoS的檢測範例

這樣的攻擊行為,IPS要如何偵測出來呢?一般來說我們是藉由機器的自我學習能力與系統異常的偵測規則來做判別。以圖四來說,Long Term代表機器經由正常流量學習48小時後所得到的流量值,而Short Term代表接續每五分鐘產生的流量值,比較後如果發現Short Term遠高於Long Term那就會被判斷為是DDoS攻擊。因為在長時間的學習下,並沒有發現會有如此大量的封包經過,而短時間內卻有爆大量的封包經過,這是非常不合理的,因而將會被當成攻擊事件來處理,對系統管理者發出警告與進行封包隔離。

雖然IPS的功能非常強大,但是終究只是一台機器,倚賴專業人士訂定安全管理偵測規則,以提高攻擊事件辨識率。在目前巨量的網路封包以及不斷提升、變形、層出不窮的創新攻擊手法中,防護效能終有其極限;因此單靠此機制未必可以提供絕對的完美保護,還是需要搭配其他安全防護機制,如防火牆,彼此互相協助,才能有效阻擋各式各樣的攻擊,確保與提升網路服務使用的安全性。