作者:林子南 / 臺灣大學計算機及資訊網路中心網路組研究助理

釣魚攻擊是一項基於社交工程的網路犯罪,也就是利用人性疏於防範的特性來達到犯罪目的,欺騙受害者去做對攻擊者有利的行為,導致使用者的個資洩漏,更嚴重的則會洩漏公司或機構的資料,使攻擊者能進行更嚴重的攻擊[1, 2]。有別於以癱瘓或入侵網路等目標的網路犯罪,釣魚攻擊通常帶來的影響是相對廣泛的,因為釣魚網站會去模仿合法網站(Legitimate websites),而合法網站是受到使用者信賴或是常造訪的網站,例如受到使用者信賴的PayPal、使用者常造訪的Facebook等,合法網站遭到釣魚攻擊後會因使用者資料洩漏,受到社會面的信譽影響,受害者也會因釣魚攻擊洩漏公司機構的資料或權限,造成技術面或管理面的影響。

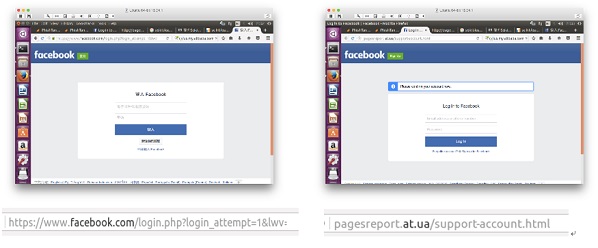

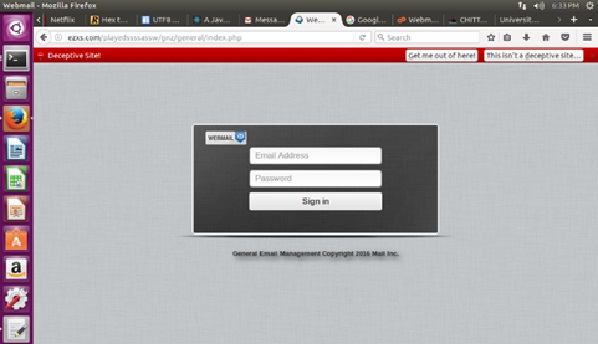

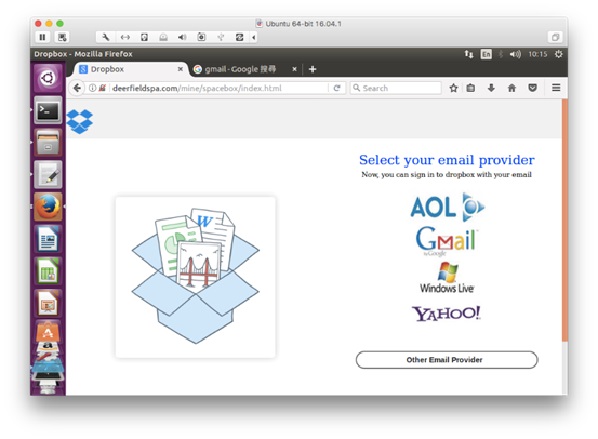

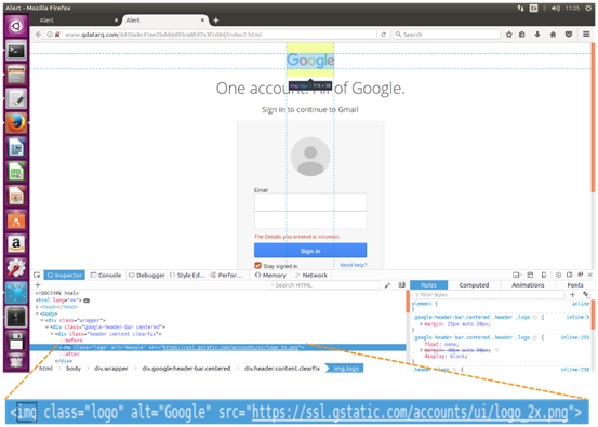

釣魚攻擊可以依照媒介不同分為2種攻擊類型:(1)以信件為媒介的釣魚信件(Phishing emails),偽裝成來自受害者信任的來源(受害者的主管、親朋好友或經常造訪的網站),在信件中夾帶惡意程式或釣魚網址,要求或引誘使用者開啟程式、瀏覽釣魚網站、提供個資或帳號密碼等行為;(2)以網頁為媒介的釣魚網站(Phishing websites),提供了一個偽造的合法網站,去引誘使用者進入並洩漏資料,網頁內容通常會模仿帳號登入頁面(圖1),誤導使用者輸入帳號密碼,釣魚網站除了模仿合法網站之外,也有搭配釣魚信件的內容來誘導使用者將帳號密碼洩漏,有別於模仿合法網站的原創性釣魚網站,也就是不靠模仿來誤導使用者輸入(圖2)。

圖1:左側為合法網站,右側為模仿該網站的釣魚網站,兩者差異為網址不同

圖2:由釣魚信件夾帶的專門騙取信箱帳號的釣魚網站

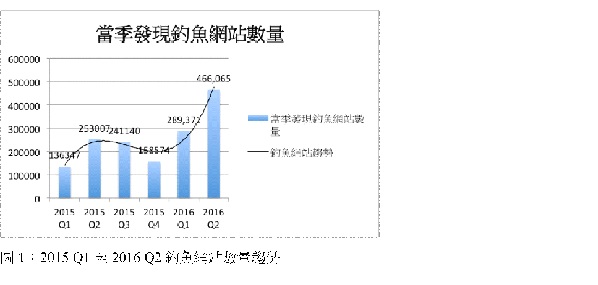

根據全球最權威的反釣魚網站組織Anti-Phishing Work Group(APWG),所提出來有關2016年第二季的釣魚網站統計資料顯示,在第二季總共發現了466,065種釣魚網站,與第一季總計289,371種釣魚網站相比成長61%,更是2015年第四季總計158,574種釣魚網站的3半倍之多,從圖3可以得知釣魚網站有增加的趨勢,另外在第二季也發現了315,524種釣魚信件,與425間公司受到釣魚攻擊[2],由此可見釣魚攻擊的多樣性。而釣魚攻擊也常會被用來傳播病毒或惡意程式,根據與AWPG合作進行趨勢分析的PandaLabs技術總監 - Luis Corrons的說法[2],台灣受惡意程式感染的裝置高達47.34%,僅次於最高的49.02%。由於釣魚網站是透過受害者的無知來觸發惡意程式或指令,為了避免在這樣高度感染的環境下成為下一個受害者,除了需要使用者安裝防毒工具或反釣魚的瀏覽器插件之外,更需要使用者能夠了解釣魚網站。

了解釣魚網站的特徵

釣魚網站的目的是為了騙取使用者的資料,常見的釣魚網站會模仿有大量用戶或是有金融功能的網站,例如模仿Google、Facebook、PayPal等。攻擊者除了複製合法網站的頁面之外,會藉由釣魚信件將釣魚網站的網址寄給使用者,誤導使用者進入並洩漏資料,因為釣魚攻擊通常是來自於公司或機構之外,可以得知釣魚網站與合法網站必定會有些許差異,以下將從不同方面介紹釣魚網站的特徵:

1. 釣魚網站的網址

釣魚網站是來自公司或機構外的釣魚攻擊,可以得知網址必定會與其模仿的合法網站不同,攻擊者為了增加誤導使用者進入的機會,會有下列幾種做法:

1.1 使釣魚網站具有憑證誤導使用者:

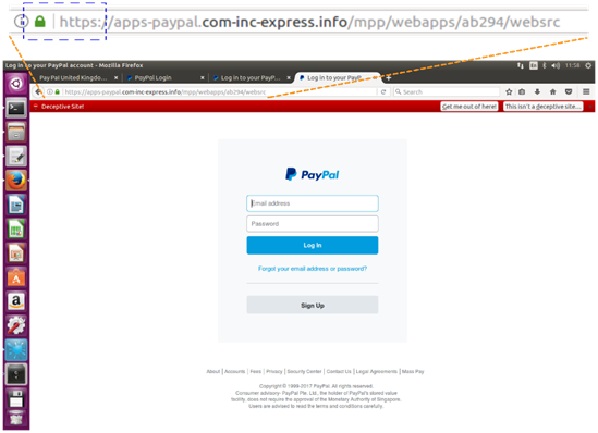

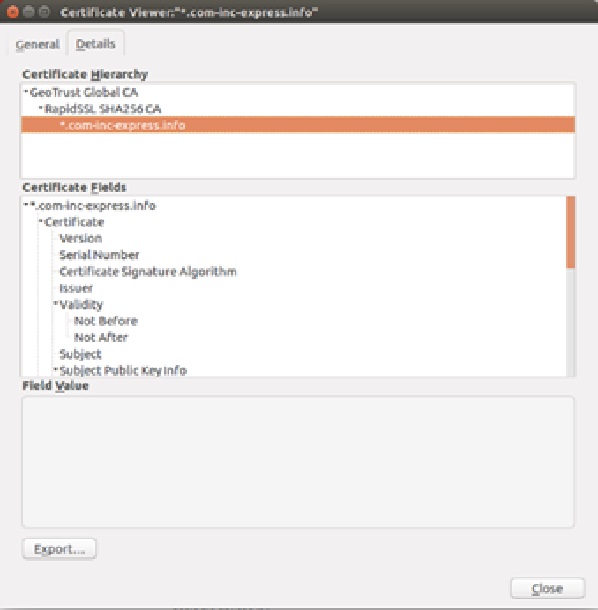

以往多數釣魚網站不具有憑證(Certificate),不具有憑證網址的開頭是HTTP,代表在與該網站上的資料傳遞是不安全的,有心人士可以透過截取封包來直接得知資料內容,主要的原因是憑證申請需要資料與高額的金錢,對於一般的攻擊者而言不會傾向於事前花費。但仍有少數釣魚網站成功申請憑證,當網站具有憑證的話,會有兩個特徵:(1)網址開頭改為https、(2)瀏覽器上會以綠色鎖頭代表該網站具有憑證,以圖4為例子,是一個同時模仿PayPal登入頁面且具有憑證的釣魚網站。

圖4:模仿PayPal登入頁面且具有憑證的釣魚網站

圖5:圖4的憑證內容

自從去年LetsEncrypt開始提供免費申請憑證,已經發行了許多域名(Domain Name)包含有PayPal的憑證。域名通常是提供給人閱讀的字串,用來定位網路上的服務,而當域名包含有特定的關鍵字(例如Google、Yahoo等知名品牌名稱)時,如果還有憑證佐證,則會更容易誤導使用者進入,如今憑證的取得已經不用再額外付費了,想必未來會出現大量具有憑證的釣魚網站。

1.2 使用不同頂級網域或更多層的網域:

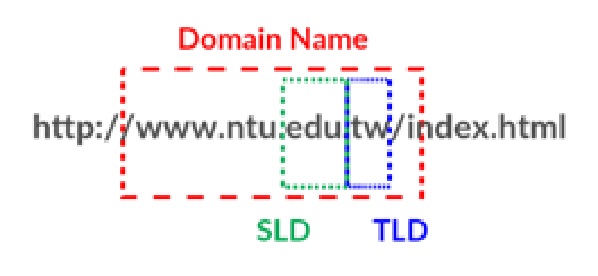

圖4為依據網路RFC1738所定義的網址格式,其中<host>和<path>這兩個部分是攻擊者常用來混淆使用者的部分。<host>部分代表提供網站服務的域名,通常是提供給人閱讀的字串,用來定位網路上的服務所在,由於電腦在網路中依靠IP來定位網路上的服務,無法直接以<host>的字串來定位網路位置,需要透過Domain Name System(DNS)來將方便人閱讀的<host>轉換為IP,而<path>的部分是對應到在該伺服器中的資料夾結構與網頁檔案。不同的網域有對應的DNS來提供轉換的服務,在圖5中可以看到網址中的域名結構,從最右邊開始為頂級網域(TLD,Top-level Domains),依序往左為二級網域(SLD,second-level domain)、三級網域,依此類推,頂級網域與其他級的網域之間,存在子集合關係,STD為TLD的子網域,三級網域又是STD的子網域,LTD是每一個網站必定會具有,用來表示該網站註冊所屬的機構或區域的域名,有com、tw、fr、de等。

圖6:依據RFC 1738所區分的網址部分

圖7:域名結構

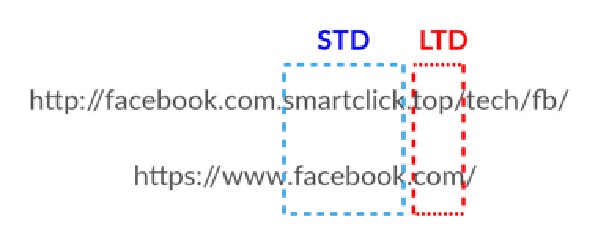

因為修改伺服器的資料夾路徑比註冊域名容易,多數的釣魚網站會以 <path>的部分混入合法網站域名,來誤導使用者進入,圖6為模仿Facebook的釣魚網站網址與合法網站網址,可以看到在<path>部分中包含有合法網站的域名。

少數的釣魚網站則會透過在不同TLD(甚至是不同的STD)下註冊與合法網站域名相同的三級域名(或是四級、五級之類更下級),來達到在<host> 中混入合法網站域名,圖7為模仿Facebook的釣魚網站網址與合法網站網址。

圖8:上列為釣魚網站網址,下列為合法網站網址

圖9:上列為釣魚網站網址,下列為合法網站網址

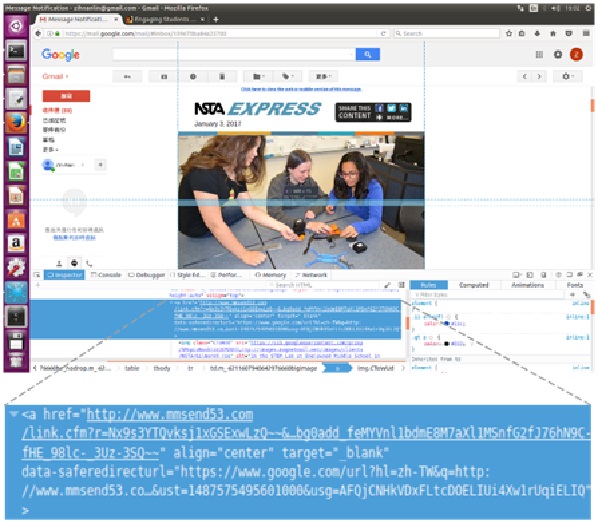

1.3 使用與連結不符的網址:

通常會夾帶在釣魚信件中,並且以其他合法網站的圖片或品牌的名字來隱藏釣魚網站的網址,以圖8為例,圖片內容為NSTA部落格中一篇有關科學研究實驗室的圖片,但是當使用者點擊圖片進入連結時,會先進入到www.mmsend53.com的網域,之後才會轉移到NSTA的部落格中,如果沒有檢查圖片的連結是否與圖片內容是來自同樣的網域或網址,就會被誤導進釣魚網站中。

圖10:釣魚信件中圖片內容與實際網址不符

1.4 縮址服務:

另一種常見的隱藏釣魚網址的方式是透過縮址服務,透過常見的縮址服務隱藏釣魚網址來誤導使用者,從蒐集有大量釣魚網站的PhishTank上進行統計之後,常被用來隱藏釣魚網址的縮址服務有:

-

-

tinyurl.com

ow.ly

bitly.com

goo.gl

圖11:以 http://tinyurl.com/h7cxwxf 為縮址的釣魚網站,內容為模仿 Dropbox 登入介面

2. 釣魚網站的網頁內容

以往多數模仿合法網站的釣魚網站會因為便利性,而直接透過網址去取得合法網站的CSS檔、javascript檔、圖片等資源,圖10為模仿Google的釣魚網站,從外觀上來看,會因為看到Google商標與熟悉的介面,很容易誤導試用者輸入帳號密碼。

圖12:釣魚網站盜用Google的商標並且直接透過網址引用資源

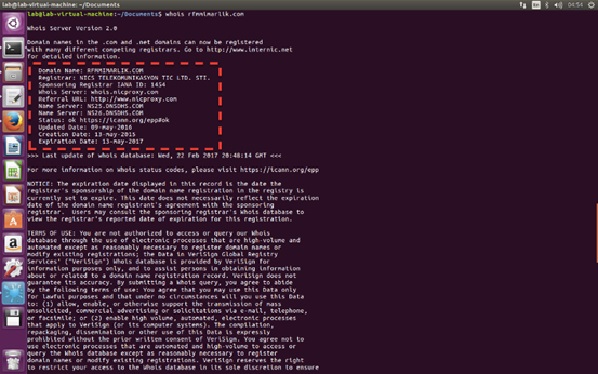

3. 釣魚網站的伺服器相關資訊

目前多數的釣魚網站會提供伺服器擁有者的偽照資訊或與網頁內容不一致的公司資訊,圖13為模仿Alibaba的釣魚網站伺服器擁有者資料,可以看到網域(此網域為RFMMIMARLIK.COM)的註冊商是NICS TELEKOMUNIKASYON TIC LTD. STI.,而Alibaba的註冊商是MARKMONITOR INC.,與RFMMIMARLIK.COM是不同間註冊商,因為不會有申請者向不同註冊商註冊同一個網域,可以得知是釣魚網站。

圖13:模仿Alibaba的釣魚網站之WHOIS紀錄(上半部)

結論

釣魚網站的目的主要是讓使用者主動提出資料,資料包含有信箱或雲端服務的帳號密碼(Gmail, Dropbox, etc.)、信用卡的資訊(e.g., Itau伊塔烏聯合銀行)、付費遊戲的帳號密碼(e.g., Battle.net)、交易平台的帳號密碼(e.g., Alibaba)、金流服務平台帳號密碼(e.g., PayPal)等,透過這些資料獲取更進一步的利益。

目前主要對釣魚網站的偵測是透過人們手動提交釣魚網站的網址,並由瀏覽器以黑名單的方式去阻隔使用者進入。但是隨著近幾年對釣魚網站的研究發現,釣魚網站有別於過往很容易分辨的情況,在各個特徵上已經越來越像被他們模仿的網站,不管是憑證或是網址之類容易被使用者用來分辨的特徵,就連網頁內容的資源也都是從其他網站下載到釣魚網站的伺服器上再使用,這些導致了許多以機器學習演算法來分類釣魚網站的技術將會逐漸不適用,在還沒有辦法以機器學習完美分類釣魚網站的現在,很需要使用者自身對釣魚網站了解,並且主動避免誤入釣魚網站,關於如何辨識釣魚網站,將會在之後的電子報中提出辨識釣魚網站的方法。

參考文獻

[1] (2012). Kaspersky Lab Whitepaper Anti Phishing. Available: http://docs.apwg.org/sponsors_technical_papers/Kaspersky_Lab_Whitepaper_Anti-Phishing_eng_final.pdf

[2] (2016, Oct 03). Phishing Attack Trends Report - 2Q 2016. Available: http://docs.apwg.org/reports/apwg_trends_report_q2_2016.pdf