作者:陳永樵 / 臺灣大學計算機及資訊網路中心程式設計組系統分析設計師

工業控制系統在資訊安全上的問題有個明顯的特色,就是其影響的範圍或損害跟系統的電腦化或智慧化程度有正相關,因此,如何防止資訊安全的漏洞出現在升級後的系統,會是升級工業4.0前必須克服的一大問題,這些問題除了可能影響產品品質,甚至會影響生活與健康,進而造成非預期的損害。

因應工業控制系統業智慧化的發展趨勢,產業與政府紛紛提出工業控制系統資安法規,其中最常被提出來參考引用的包含美國NIST 800-82工業控制系統安全指引(Guide to Industrial Control Systems Security)與IEC 62443工業網路與系統安全(Industrial Network and System Security)。

前言

在面對製造資通訊化的同時導入解決方案,首先面臨的是如何訂定建立安全製造環境的執行計畫,NIST 800-82提供了建議指引。NIST 800-82在2015年5月發行了第二個版本,從文件的章節規劃來看,分成五大部分。

一是工業控制系統(Industrial Control System)概論,說明工業控制系統的演進、構成、與資訊科技(Information Technology)差異等,二是說明工業控制系統的風險評估,以風險管理的方式,提出可能的威脅與衝擊分析,三是探討工業控制系統安全企劃(Security Program)的規劃與部署,四是說明工業控制系統安全架構,介紹相關的資安技術和解決方案,五則是介紹如何將規劃評估的安全控制措施付諸實踐。

安全企劃可以協助經營者循序漸進的引進資訊安全解決方案,下一步則需要規劃可行的技術解決方案,因此IEC 62443是一個適合的參考標準。IEC 62443由國際自動化學會(International Society for Automation, ISA)提出,並在美國國家標準協會(American National Standards Institute, ANSI)首次對外公開,早期稱為ANSI/ISA-99或ISA99,後來被IEC採納後,該標準同時通過ISA99和IEC(TC65WG10)的委員審核,所以在ISA發行的版本稱為ISA-62443-x-y,IEC發行的版本為IEC 62443-x-y。

IEC 62443技術規範的主題是工業自動化和控制系統(Industrial Automation and Control Systems,IACS)的安全性標準。為了解決一系列應用上所遇到的資訊安全問題。IACS包括用於製造和加工廠設施、建築環境控制系統、地理位置分散的業務(例如公用事業,即電力,天然氣和水) 、石油生產管道和分配設施以及其他行業和應用(例如作為運輸網路,使用自動化或遠端控制的資產設備)。

IEC 62443簡介

IEC 62443 是「工業自動化及控制系統」的安全標準,由 ISA 提出並由 ANSI 公開頒布,而後被 IEC 組織採納。IEC 62443的評估測量包含申請人用正在開發的安全系統功能做評估、整合及維持特定產品的功能或解決辦法。這兩點評估測量如下:

- 評估申請人提供符合 IEC 62443 規格標準的功能,聚焦在申請人所提交的證據或文件。此文件需包含IEC 62443所規範的特定要求與安全功能檢測或認證的流程。

- 為了評估測量用在一個特定產品或一個特定解決方法的功能。

本技術規範的群體範圍包括IACS的所有用戶(包括機構)組織的運營、維護、工程、公司元件、與控制有關或受其影響的製造商、供應商、政府組織系統網路安全、控制系統從業人員及安全從業人員。因為相互資訊技術與運營之間的理解與合作,工程和製造組織對於任何企業的整體成功都很倡議安全性的重要,除此之外,本技術規範對那些和IACS合作的網路負責人也很重要。而規範標準主要基於四大方面:

- 一般(General):

所有與標準理念及其基礎概念、條款和方法有關的所有資料文件。

- 政策與步驟(Policies& Procedures):

概述了工業自動化和控制系統訊息技術安全管理體系及必要要求。

- 系統(System):

提出了技術規範,作為IACS的設計指導方針,其中 IACS 是一種由資料採集與監控系統(Supervisory Control and Data Acquisition, SCADA)應用、可程式邏輯控制系統(Programmable Logic Controller , PLC)、現場總線(Fieldbus)、智慧電子裝置(Intelligent electronic device, IED)、致動器和感測器等不同元件組成的一種訊息技術系統。

- 元件(Component):

控制系統元件的設計與開發要求。

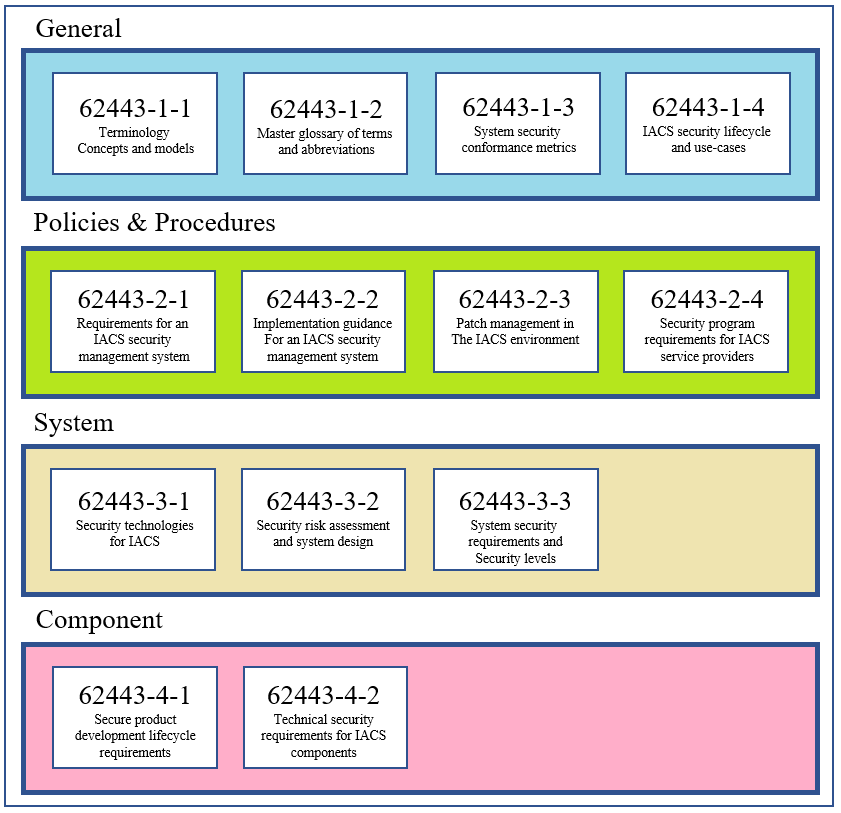

從標準規劃的結構來看,這四個部分的詳細內容規劃請參考圖1。

圖1, IEC 62443 標準分類

一般(General)部分說明自動化工業控制系統的問題與威脅,透過風險管理的概念說明資訊安全的重要性,並提出工業控制網路架構的參考模型(Reference Model) ,協助企業分層分析與提供防護機制建議。在政策與步驟(Policies& Procedures)部份,針對資產擁有者(Asset Owner),也就是工廠的管理者,說明應該如何透過管理政策和流程規劃以確保生產運作的安全性。系統(System)部分是以系統整合商(System Integrator)的角度,說明透過需求討論、規劃設計、連線部署後的自動化運作工廠,從技術面如何確保這些整合後的自動化方案免於資訊安全攻擊的威脅,探討內容包含執行安全評估等方式。最後一個元件(Component)部分,則探討產品供應商(Product Supplier)的安全,說明如何確保導入自動化的設備機具之安全性,也就是定義與規範如何開發一個安全的產品。

IEC 62443目標和規範群體

IEC 62443-4-2的IACS規範群體是資產所有者、系統整合商、產品供應商以及適當的認證機構。認證機構包括政府機構和監管機構,他們有法定權力進行審計,以驗證是否符合相關法律和法規。

系統整合商將使用本文件規範來協助他們採購符合IACS解決方案的控制系統元件,亦即通過IEC 62443規範的系統元件。協助的形式是幫助系統整合商指定他們所需的各個元件的適當安全能力等級。系統整合商的主要標準是IEC 62443-2-1、IEC 62443-2-4、IEC 62443-3-2和IEC 62443-3-3,這些標準提供了安全管理系統的組織和操作要求,並指導他們定義系統的安全區域和這些區域的目標安全能力等級(Security Level - Target, SL-T)。一旦定義了每個區域的SL-T,就可以使用提供必要安全能力的元件來實現每個區域的SL-T。

產品供應商將使用本文件來了解控制系統元件對這些元件的特定安全能力級別 (Security Level - Component, SL-C) 的要求。元件本身可能不提供所需的能力,但可能被設計成與更高層次的實體整合,從而受益於該實體的能力--例如,嵌入式設備本身可能不維護用戶目錄,但可能與系統範圍內的身份驗證和授權服務整合,從而仍然滿足提供單個用戶身份驗證、授權和管理能力的要求。本文件將規範產品供應商哪些需求可以分配,哪些需求應該是元件中的原生需求。按照IEC 62443-4-1 第8章中的定義,產品供應商將提供有關如何將元件正確地整合到系統中以滿足特定SL-T的文件

本文件中的元件要求(Component Requirement, CR)源自IEC 62443-3-3中的系統要求(System Requirement, SR)。 IEC 62443-3-3中的要求被稱為SR,SR是從IEC 62443-1-1中定義的總體基礎要求(Foundational Requirement, FR)衍生出來的。CR還可以包括一組需求增強(Requirement Enhancement, RE)。 CR和RE的組合將決定一個元件能夠達到的目標安全級別。

本文件提供了四種類型的元件需求:軟體應用、嵌入式設備、主機設備和網路設備。因此,每種類型元件的 CR 將被指定為以下內容。

- 軟體應用要求(Software Application Requirements, SAR);

- 嵌入式設備要求(Embedded Device Requirement, EDR);

- 主機設備要求(Host Device Requirement, HDR);

- 網路設備要求(Network Device Requirement, NDR)。

結論

2013年,美國國家標準暨技術研究院(National Institute of Standards and Technology, NIST)建立起了網路安全框架(CyberSecurity Framework, CSF),雖然NIST CSF版本已在2018年允許和ISO 27001的規範整合,但仍欠缺實務上的細節說明。

ISO 27001是很好的標準跟框架,但缺少實作(implementation)的指導方針(guideline),它沒有實作細節,也就是說可以編訂很完善的組織、很完善的應變流程及SOP,但當推上執行面時,還是要去加強實作的指導細節,以免造成實務面上的執行困難。

舉例說明,修補程式(Patch)要多久換,要怎麼去管理都需要一個細節,IEC 62443 是一個對於運營技術(Operational Technology, OT)而言,一個良好工程觀念的規範,在幫政府訂一些主要方針的時候有一個很好的參考標準,在國際上現在已經大部分都被廣泛地接受,甚至像德國技術監督協會(Technical Inspection Association ,TUV)、SGS集團(Soci?t? G?n?rale de Surveillance)等,都認為這個標準非常合適。

因此,IEC 62443是指用於實施電子安全的IACS的標準規範,而ISO 27001是指用於實施資訊安全管理系統的標準規範。IEC 62443適用於產品,ISO 27001適用於組織。兩者可以在某種意義上一起使用,即ISO 27001可以幫助保護用於實施IACS的訊息,並確保開發過程可以有效地實現IEC 62443定義的安全規範。