作者:李美雯/臺灣大學計算機及資訊網路中心 童鵬哲/臺灣大學計資中心北區學術資訊安全維運中心

隨著5G時代即將來臨,連網功能已是各種類型設備的基本配備,俗稱IoT (Internet of Thing)設備的連網產品不斷快速增加且積極建置,但隨之而來的卻是令人擔憂的資安問題;除有安全洩漏疑慮之外,更因設計簡陋,易遭網路駭客攻陷成為Botnet一員,Botnet俗稱殭屍網路,透過殭屍網路進行分散式阻斷服務(Distributed Deny of Service, DDoS)攻擊。

近期的DDoS攻擊除透過IoT裝置進行攻擊之外,另一種常見的攻擊便是反射放大攻擊,其造成的危害,也不亞於殭屍網路的DDoS攻擊。

回顧2018年,仍能見到相當多的反射性攻擊,雖有相當多的資安專家及社群,積極向設備及服務提供者宣導安全設定的重要性,但依然有不少伺服器與服務,遭網路駭客利用進行反射式攻擊。2018年發生常見的NTP及DNS反射攻擊之外,還有新型的Memcached攻擊及CLDAP攻擊,這兩種新型攻擊出現時也造成不少的討論議題。

Memcached反射攻擊

2018年2月底,網路服務供應商Cloudflare指出Memcached服務可遭利用於DDoS攻擊之危險(圖一),且攻擊封包放大率可高達萬倍以上。

圖一:Memcached遭濫用於DDoS攻擊(截自:IThome新聞)

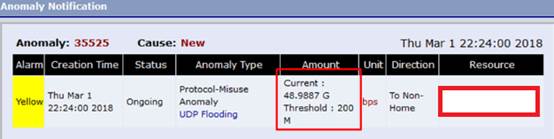

2018年3月1日晚間,臺灣的某知名論壇卻趕上此風潮,遭受Memcached DDoS攻擊之試煉。該論壇遭受來自國外的攻擊,從電信業者的告警資料(如圖二所示)可看到攻擊流量至少高達近50Gbps,而該論壇對外網路頻寬只有1Gbps,攻擊發生的當下頻寬瞬間被塞滿,導致對外服務中斷,所幸有電信業者協助阻擋,10分鐘之內恢復正常服務。

圖二:攻擊最高頻寬近50 Gbps

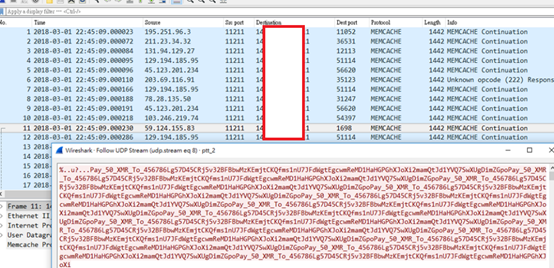

該論壇遭受memcahed放大攻擊之封包內容如下圖,封包內容為Pay 50 XMR To 456786Lg5…..(疑似為「門羅幣」之錢包地址),可見虛擬貨幣常被利用於網路攻擊事件。

圖三:論壇遭受攻擊之封包

◎ Memcached服務用於DDoS攻擊之優勢

1.通常使用memcached服務的都是商用型伺服器且使用網路頻寬較大。

2.沒有權限管控機制。

3.使用UDP封包傳送資料,利於偽造封包。

4.攻擊放大率較高。

◎ Memcached攻擊測試

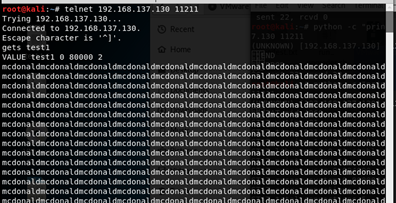

為了驗證Memcached放大攻擊之可行性,筆者於Ubuntu上建立一組memcached server,同時於memcached server中建立幾組測試資料,如圖四的test1表單…等,供稍後攻擊模擬時,做查詢反射使用。

圖四:建立memcached server與測試資料

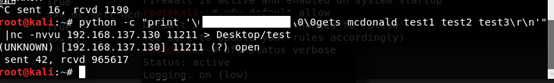

透過筆者上傳的測試表單,進行放大攻擊測試[2],如圖五所示,可以看到攻擊者傳送42 bytes大小的封包,Memcached server回應的大小為965,617 bytes之封包,放大率約為22,990倍。

圖五:從memcached server抓取資料

從以上模擬測試可以發現,此類攻擊放大率可以高達萬倍以上,且不需要任何權限,即可任意利用memcached server。

◎ 防護建議措施

Memcached server使用記憶體作為快取服務,通常用於sql server或是php session之cache使用。Memcached服務雖易於建立與使用,但卻缺少良好的權限管控機制。理論上,此服務應不需提供網際網路上的人使用,因此建議Memcached server管理者限制存取來源IP address,或將server設置於防火牆後之內網,較為安全。

CLDAP反射放大攻擊

從近期學術網路中的DDoS攻擊,觀察到不少CLDAP的反射放大攻擊,此攻擊使用UDP port 389進行攻擊,放大率可高達50倍,相當可觀。

LDAP全名為Lightweight Directory Access Protocol,利用TCP 389 port進行傳輸,通常用於與AD的傳輸上。CLDAP (Connection-less Lightweight Directory Access Protocol)與LDAP類似,為了效能與便利性,使用UDP 389 port進行傳輸,經常用於rootDSE的詢問與回應。Windows AD上的rootDSE,預設情況下是不需要權限即可存取的。因上述設計上的缺失,造成CLDAP被利用於DDoS攻擊的風險增高。

◎ 分析

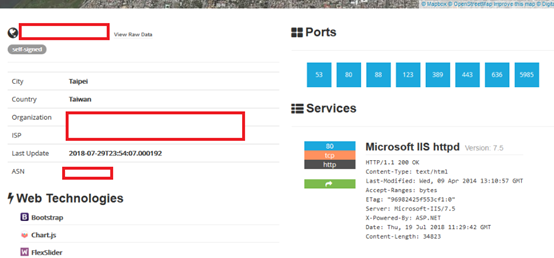

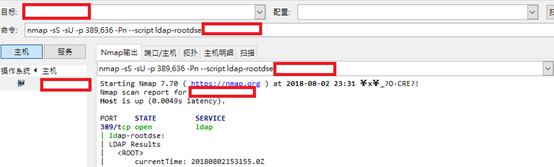

筆者實際找尋被利用於CLDAP反射放大攻擊的IP進行分析,並透過nmap與shodan等知名軟體進行掃描,可以發現該IP確實開啟此服務,顯示於圖六及圖七。

圖六:shodan資料庫查詢 (參考網址:https://www.shodan.io/)

圖七:透過Nmap測試LDAP服務

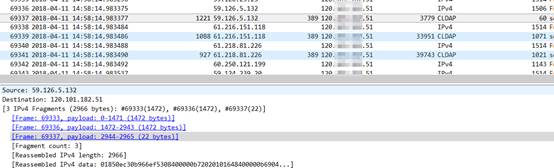

透過CLDAP攻擊封包分析,如圖八所示,不到100 bytes的查詢封包,可以引發3000 bytes的回應封包,放大率大於30倍。

圖八:CLDAP實際攻擊之封包

◎ 防護建議措施

對於CLDAP的防護上,伺服器管理者可架設防火牆利用ACL控管,或者透過AD的內部設定,關閉查詢的選項Anonymous Access。再者,也不建議AD server暴露於網際網路上,若非特殊用途,理應置於內網環境中較為安全。

結論

如下表所示,DDoS反射放大攻擊的放大比例,若服務建立者未做好安全防護措施,非常容易被有心人士利用而影響到重要服務正常運作。

|

Protocol

|

Bandwidth Amplification Factor

|

Vulnerable Command

|

|

NetBIOS

|

3.8

|

Name resolution

|

|

BitTorrent

|

3.8

|

File search

|

|

Steam Protocol

|

5.5

|

Server info exchange

|

|

SNMPv2

|

6.3

|

GetBulk request

|

|

Multicast DNS (mDNS)

|

2 to 10

|

Unicast query

|

|

Kad

|

16.3

|

Peer list exchange

|

|

Portmap (RPCbind)

|

7 to 28

|

Malformed request

|

|

SSDP

|

30.8

|

SEARCH request

|

|

DNS

|

28 to 54

|

see: TA13-088A

|

|

LDAP

|

46 to 55

|

Malformed request

|

|

TFTP

|

60

|

—

|

|

Quake Network Protocol

|

63.9

|

Server info exchange

|

|

CLDAP

|

56 to 70

|

—

|

|

RIPv1

|

131.24

|

Malformed request

|

|

QOTD

|

140.3

|

Quote request

|

|

CharGEN

|

358.8

|

Character generation request

|

|

NTP

|

556.9

|

see: TA14-013A

|

|

Memcached

|

10,000 to 51,000

|

—

|

表一:反射放大攻擊之排名[4]

學術網路開放自由,雖然有資安設備防護,但是因為主機眾多加上自由開放的使用文化,除易成為DDoS攻擊標的之外,若因伺服器服務設置不當,也易成為全球DDoS攻擊之幫兇,例如成為Botnet殭屍網路一員,或是遭利用作為反射攻擊的跳板。因此建議管理者對於使用公用IP所架設之服務與機器,須妥善設定,並定期更新,以減少遭駭客入侵或利用的機會。

參考資料

1.IThome (Cloudflare:Memcached遭濫用發動大規模DDoS攻擊,攻擊流量高達260Gbps) ,網址:https://www.ithome.com.tw/news/121543

2.POC2019,網址:http://powerofcommunity.net/

3.Shodan,網址:https://www.shodan.io/

4.US–cert (Alert _TA14-017A),網址:https://www.us-cert.gov/ncas/alerts/TA14-017A