作者:李美雯 / 臺灣大學計算機及資訊網路中心網路組設計師

轉載自臺灣大學計資中心北區學術資訊安全維運中心

隨著網路技術的蓬勃發展,網路上的惡意活動愈來愈頻繁,不論是個人或是企業,都更加重視自身在網路世界的安全防護。而資訊安全防護,除了大家所熟悉的防火牆、防毒軟體及入侵偵測防禦系統等,弱點掃描技術也是資安的重要技術之一。

弱點掃描之重要性

正所謂「水可載舟,亦可覆舟」,這句話亦完美詮釋了弱點掃描技術的特性。對於資訊安全的管理人員來說,善用弱點掃描的技術可以幫助他們了解所管理的設備是否存在漏洞,進而修補漏洞並將漏洞所造成的風險降到最低。然而此技術對於一些惡意的攻擊者而言,卻也是一種得力的攻擊工具,攻擊者一旦取得了目標主機或設備的相關漏洞,後續便可以利用這些漏洞針對目標進行攻擊行為。

弱點掃描屬於一種網路探測技術。利用弱點掃描的技術,相關設備管理人員可以了解所管理的主機、伺服器或網路設備是否存在相關的漏洞,當中包含了設備上各個Port的狀態、相關的服務(如:FTP、HTTP、SNMP等),甚至一些伺服器上較為常用的軟體版本與語法的相關漏洞(如:PHP等)。其行為主要是偵測並掃描位於主機上的各個端口或節點的弱點資訊後,與自身的資料庫進行比對,並將分析出的相關弱點或漏洞資訊產生報表,供管理者快速瞭解並進行設備管理的修正決策。

對網路設備管理者或企業而言,妥善防護網路與資訊設備是他們所冀望的。如果能將防火牆、入侵偵測防禦系統與弱點掃描技術相互結合,可以更有效提高網路與設備之安全防護。通過對設備的檢測,我們可以瞭解所管理的設備目前所開放的服務資訊與相關漏洞,並及時發現需要修補的部分,或是在評估此風險的嚴重性後,根據相關的分析結果安排漏洞修補的優先順序,在惡意攻擊者出現前先進行防範。

正所謂預防勝於治療,若要說防火牆和入侵偵測系統屬於被動的防禦方法,那弱點掃描就屬於一種主動的防禦方法,化被動為主動,就是為了可以更有效降低攻擊者入侵的機會。也可以說弱點掃描如同我們去醫院健康檢查一樣,預先瞭解自身健康狀況後,以便了解後續的相關治療方式。

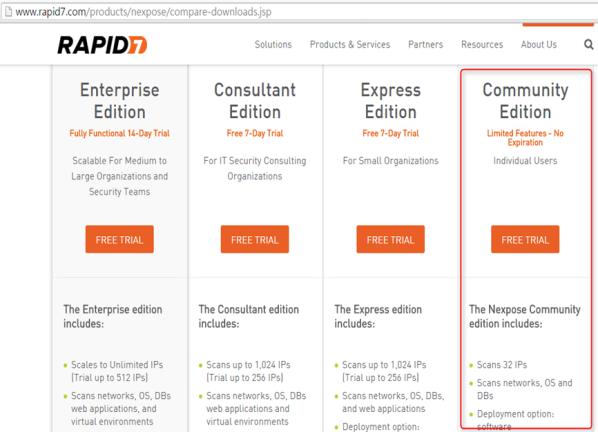

如何挑選適合的掃描工具軟體也是管理者需要研究的重要課題之一,業界上提供了開源軟體與商用軟體供管理者選擇。其中,開源軟體雖提供管理者得以免費使用,但因維護成本的關係,更新頻率較商用軟體來的低,相對影響工具的效能與準確度。而Nexpose雖然是一套商用軟體,另外提供了Community Edition的免費版本,32組IP可同時進行主機弱點掃描,漏洞資料庫也未因為版本之差異而有所不同,對於一般管理者而言這是個相當實用的工具。

而弱點掃描工具大多數與滲透測試工具相互搭配,原因在於當管理者利用弱點掃描工具取得漏洞資訊後,會利用多種方法進一步驗證漏洞的存在與危害程度。而這些方法中,滲透測試工具常為管理人員所採用。目前業界有多款弱點掃描與滲透測試工具,但大多各自掌握自己的強項,彼此間缺少整合性。

而Nexpose與滲透測試工具Metasploit可整合應用,在Nexpose進行弱點掃描的同時,滲透測試工具Metasploit可提供滲透測試的模組資訊,同一時間兩者可搭配運用。這種整合應用除了可節省管理者每個漏洞逐一測試的時間外,且同一家廠商開發的兩種工具的整合性也較高。另外,這兩種工具都支援Web的GUI介面,這對於管理者來說也增加了操作上的便利。當然此兩套工具並無限制必須搭配使用,管理者即便是利用Nexpose得知弱點的相關資訊,亦可利用其他的方式進行相關驗證,端看管理者需求決定。有關滲透測試工具將再另外撰寫技術報告詳加說明。

此報告後續將以Nexpose弱點掃描工具為範例說明其功能與操作方式。

簡介弱點掃描工具-Nexpose

Nexpose是一套弱點掃描工具,利用兩種風險指數評估,其一為CVSS的指數,另一種則是綜合主機重要程度、漏洞的嚴重程度與造成危害的程度,進行較精確的風險評估指數,並提供漏洞修補的建議方案。再者,也提供掃描排程的功能,讓管理者可精確的掌控掃描作業的時間以利漏洞修補。

Nexpose為確保掃描時所需之弱點與漏洞的詳細資訊,與業界裡許多公認規模較大的弱點資料庫進行了整合,例如:BID[1]、CERT[2]、CVE[3]、IAVM、MS、MSKB、OVAL,接下來,以此工具為範例進行相關說明。

如何使用弱點掃描工具-Nexpose

Nexpose的Community Edition可以免費使用(圖1紅框處),其他版本則需要收費。此版本雖然僅提供32組IP弱點掃描,但對於一般管理者而言綽綽有餘。

圖一

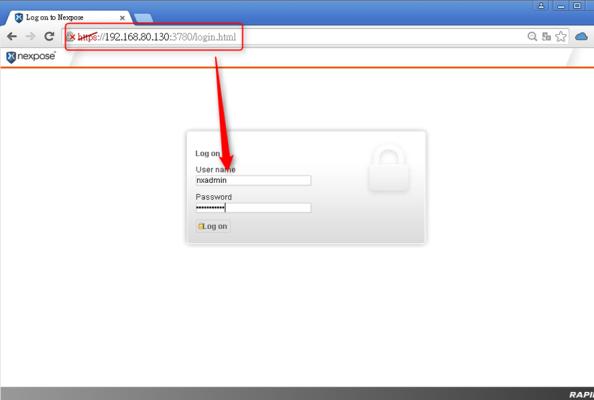

下載相關檔案並註冊完畢後,請連線http://localhost:3780,並輸入帳密登入,如圖二所示。

圖二

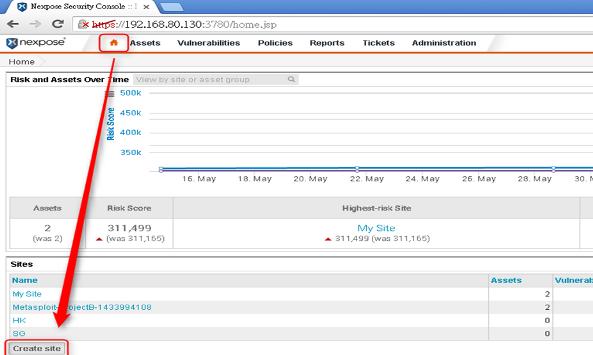

在網站的主選單上點選一個「房屋」圖示(icon)後,點擊「Create site」按鈕,將顯示下一個「Site Configuration」的設置頁面。

圖三

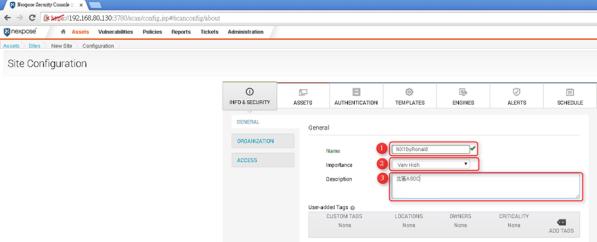

在「Site Configuration」頁面,第一個「GENERAL」頁籤需填寫基本資訊,如Name與Description(圖4編號1&3所示)。需留意的是Importance的部分(圖4編號2),此設定將影響Nexpose對於漏洞風險評估分數的評分標準。

圖四

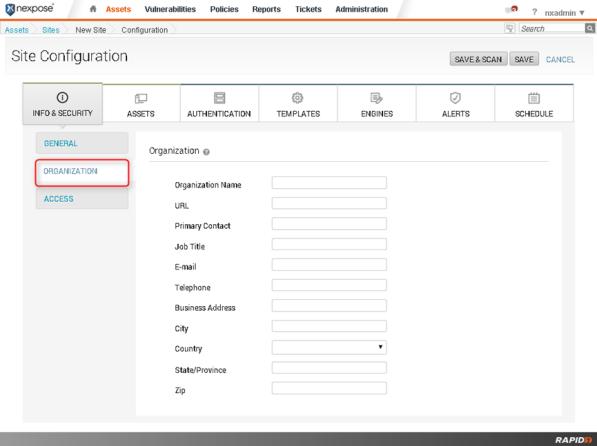

「ORGANIZATION」頁籤填寫組織資訊,將顯示在輸出的報表上。

圖五

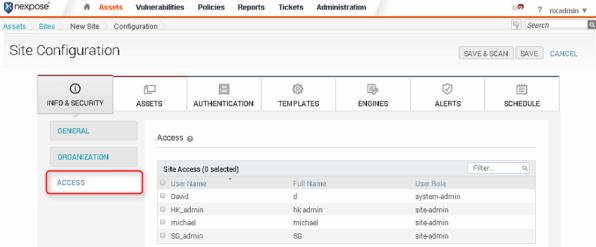

「ACCESS」頁籤是針對此site若有多位管理者,可以設定存取權限以便其他管理者管理此工具。

圖六

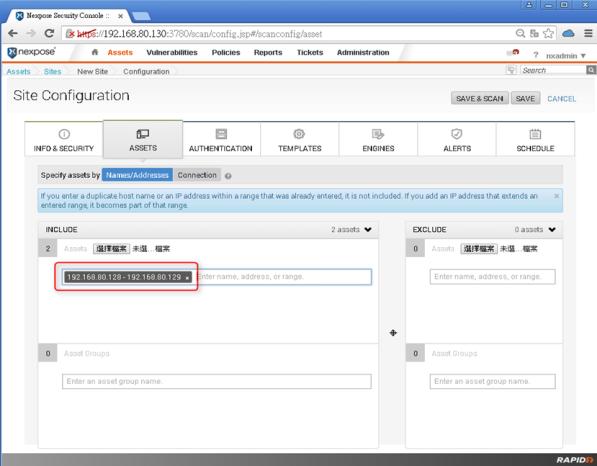

「Assets」頁籤有兩個部分,如圖7所示「Included Assets」和「Excluded Assets」。在「Included Assets」中我們以兩個目標IP位址作範例,在此欄位可以輸入一個網段或是個別的IP。也可以利用匯入檔案的功能匯入IP列表檔。「Excluded Assets」是例外清單,可排除不需掃描的IP。

圖七

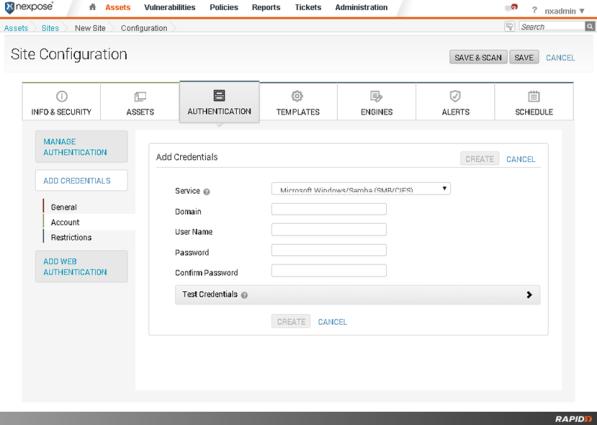

在Authentication的頁籤裡,主要是針對欲掃描的目標主機或網頁,進行認證上的相關設定。在這裡我們可以添加目標主機的一些使用者資訊。若是使用的管理者權限來進行主機的掃描,亦會提升掃描的準確性與完整度。

圖八

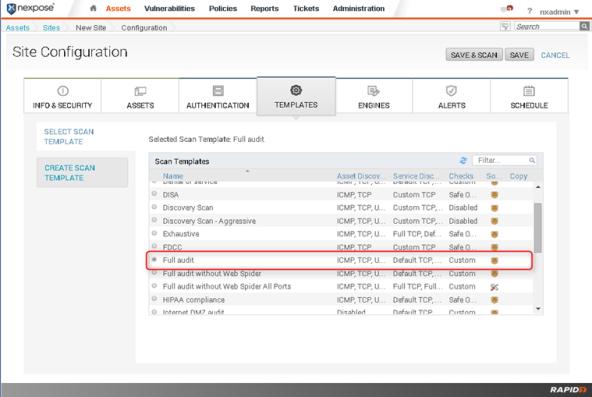

「TEMPLATES」頁籤是選擇預計選用的掃描模組,每種模組有其定義的掃描方式與範圍,通常多選擇「Full audit」即可。

圖九

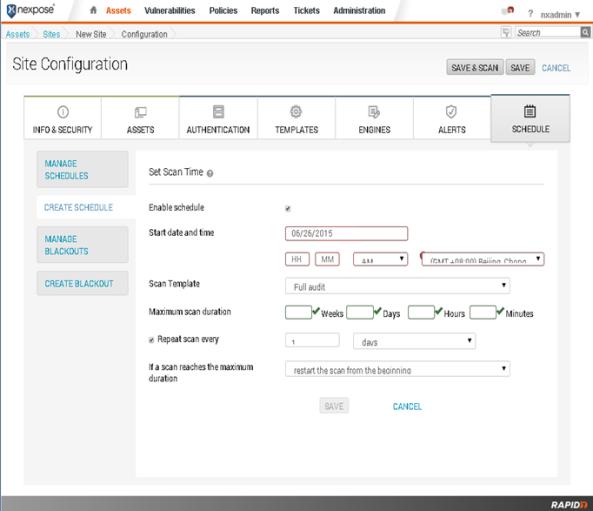

「Enable schedule」頁籤屬於Nexpose的掃描排程,讓管理者可掌控掃描時程以利後續修補工作。完成設置後先點選「Save」儲存相關設定,再點選「SAVE&SCAN」進行掃描。

圖十

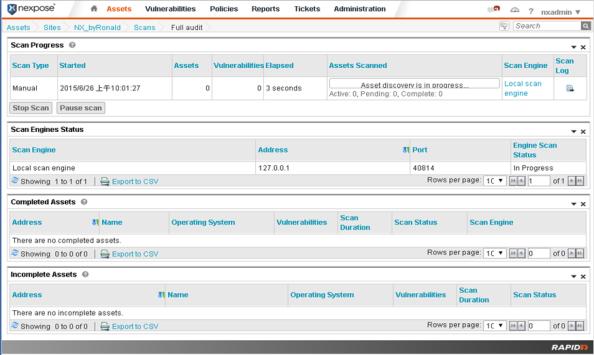

圖十一

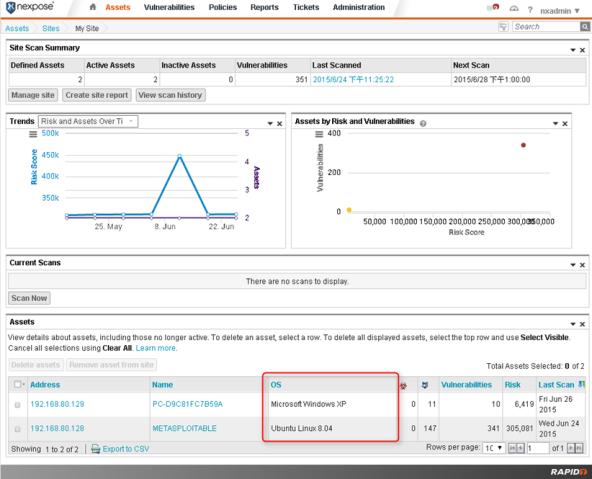

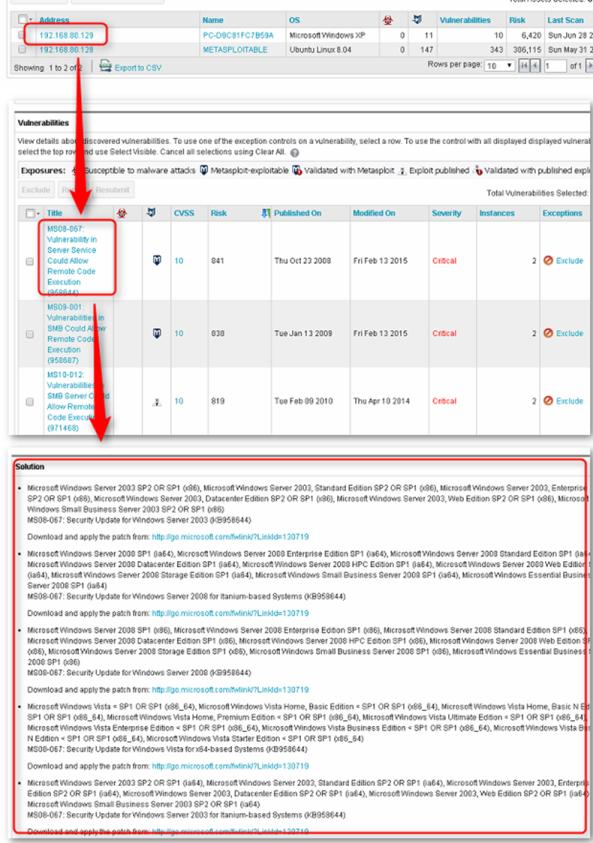

掃描完成後可看到主機基本訊息。以範例設定的兩組IP為例,一台是Windows XP,另一台則是Ubuntu Linux 8.04。

圖十二

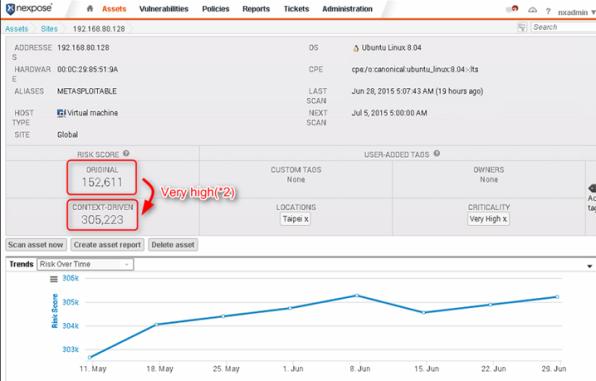

點選主機名稱可以查看更詳細的資訊,如作業系統、風險指數等。CONTEXT-DRIVEN分數的計算,是依照Importance設定的等級而來的。

圖十三

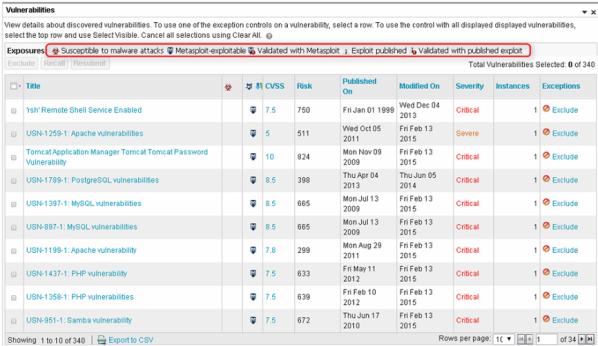

透過「Vulnerabilities」可查看主機被掃瞄到的漏洞。在「Exposures」的敘述中,如下圖紅色框內的icon所示,第一個icon圖示代表容易受到惡意軟體攻擊,第二個icon圖示代表漏洞可被Metasploit利用,第三個icon圖示代表已被Metasploit驗證可以利用。第四個icon圖示代表漏洞已經發布相關exploit-db,亦即可以從exploit-db獲取漏洞相關訊息並可被有心人士利用,若被利用成功,則會顯示第五個icon圖示。

圖十四

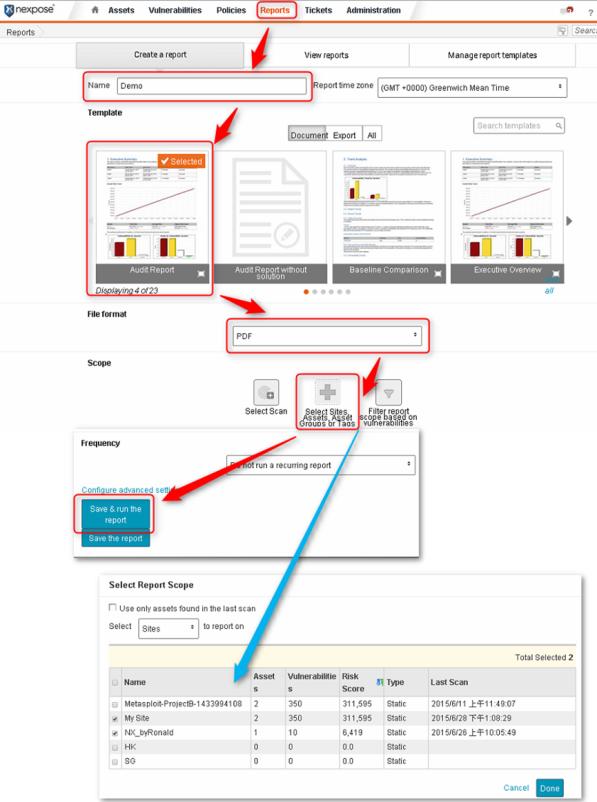

在「Reports->Create a Report」頁籤中設定報表檔案名稱後,選擇報表範本類型與檔案格式並產出報表。範例中類型選擇「Audit Report」,格式為PDF。接著選擇「sites」後,點選「+」圖示。從「Select Report Scope」選擇欲產生的報表sites,並點選「Done」確認,最後就可以點選「Save & run the report」產出報表。

圖十五

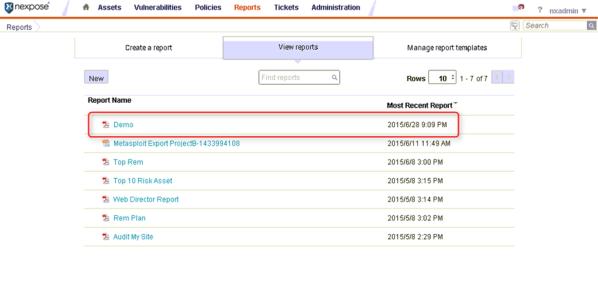

「View reports」頁籤可查看產出報表的清單。

圖十六

如何進行漏洞修復

針對掃描工具掃出漏洞後應該作的修補工作,可參考圖17,「Nexpose」在頁籤中提供漏洞修補資訊。

圖十七

除了操作介面上的修補資訊外,建議管理者使用以下三種類型的報表進行漏洞修補評估。

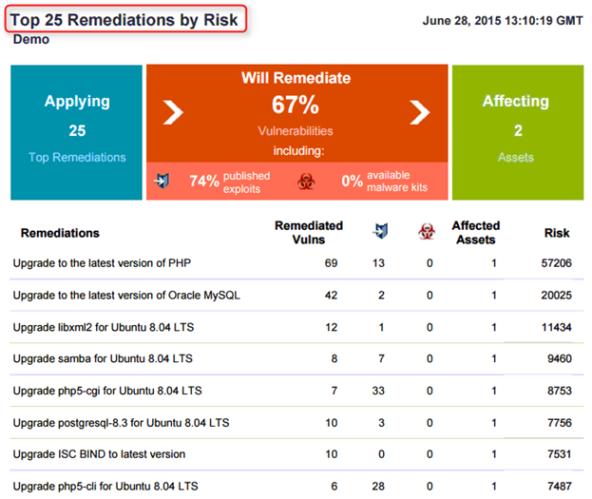

Top Remediations(圖18)會產生前25名風險指數最高的漏洞修補建議提供管理者參考,許多弱點掃描測試的案例中可以發現,許多高風險的漏洞修補後,許多相關的漏洞也一併被解決了。

圖十八

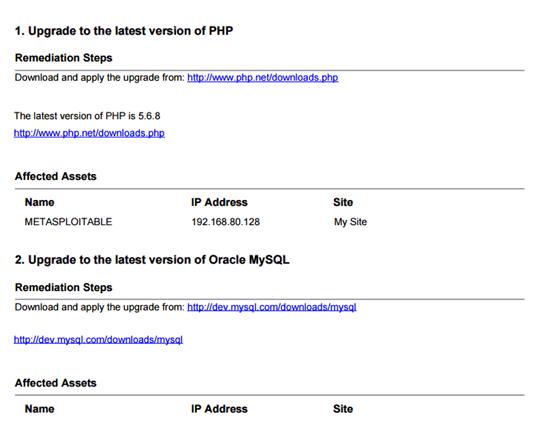

「Top Remediations with Details」在報告中增加了「Top Remediations」的修補細節,如圖19所示,包含漏洞修補的檔案下載連結。但是所提供的詳細資料量大,若是產生報表的主機數較多,需評估是否使用此類型的報表。

圖十九

「Remediation Plan」可將漏洞與修補訊息一併整理成評估報表,如圖20所示。

圖二十

結論

弱點掃描工具可以提供管理者漏洞的資訊,但仍須仰賴管理者修補漏洞才有實質的效益。漏洞的修補無法一勞永逸,設備的更新與漏洞的發布日新月異,建議管理者在修補漏洞完畢後,仍須定期執行弱點掃描與修補,才能發揮弱點掃描的最大效果。

參考資料

1. 資安人。RAPID7弱點管理 NEXPOSE。網址:

http://www.informationsecurity.com.tw/product/product_detail.aspx?pid=6145。

上網日期:2015-06-29。

2. 夏克強。2008年5月發行。弱點掃描技術與策略。麟瑞科技電子報。網址:

http://www.ringline.com.tw/epaper/Forum970502.htm。

上網日期:2015-06-29。